使用漏洞验证向导

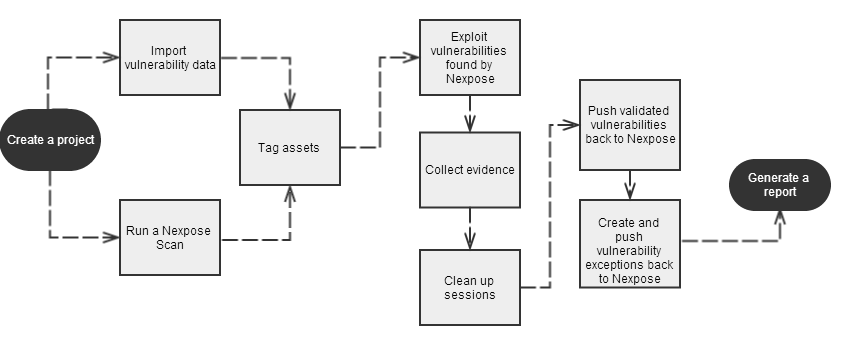

Metasploit Pro简化并简化了漏洞验证过程。它提供了一个引导界面,称为漏洞验证向导,它浏览漏洞验证过程的每个步骤 - 从导入Nexpose数据到自动利用漏洞,以将验证结果发送回Nexpose。您甚至可以定义未成功利用并生成直接从Metasploit Pro详细介绍漏洞测试结果的报告的例外。

启动漏洞验证向导时,您需要配置以下任务的设置:

- 创建一个项目。

- 扫描或导入Nexpose网站。

- 标记Nexpose资产。(可选的)

- 自动漏洞漏洞。

- 生成一个报告。(可选的)

在你开始之前

在运行漏洞验证向导之前,您需要确保您可以访问Nexpe实例。如果您有Nexpose Enterprise或Nexpose顾问版本5.7.16或更高版本,您只能使用Metasploit Pro验证漏洞。在尝试使用漏洞验证向导之前,请检查Nexpose Edition。

您还必须在exposure中至少设置一个站点。要了解如何设置一个网站,请查看nexpose文件。

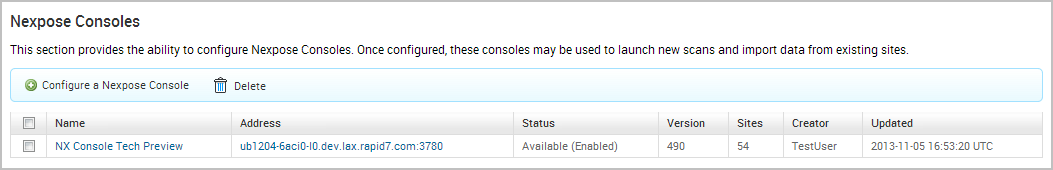

添加暴露控制台

您可以直接从漏洞验证向导配置Nexpose控制台。但是,为了简化漏洞验证工作流程,建议您在启动向导之前全局添加您打算使用的Nexpose控制台。当您在全局添加Nexpose控制台时,它将可访问所有项目和所有用户。

配置Nexpose控制台:

- 选择管理>全局设置从管理菜单。

- 找到Nexpose游戏机区域。

- 单击配置Nexpose控制台按钮。

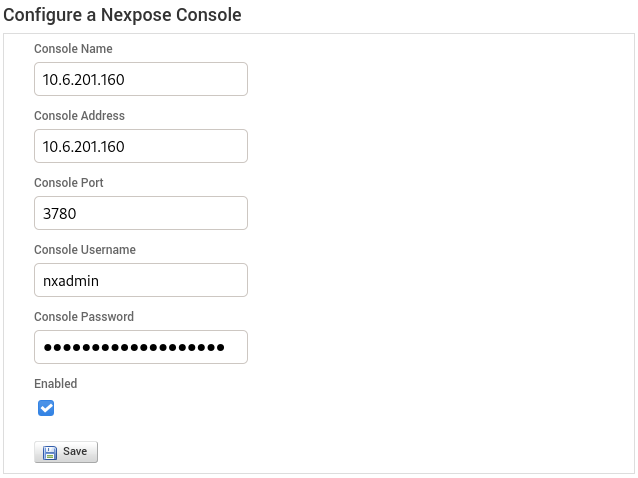

- 当配置Nexpose控制台页面出现时,输入以下信息:

- 控制台地址- 运行Nexpose的服务器的IP地址。您还可以指定服务器名称。

- 控制端口—运行exposed服务的端口。默认端口为3780。

- 控制台用户名—用于登录控制台的暴露用户名。

- 控制台密码- 将用于验证用户帐户的Nexpose密码。

- 保存暴露控制台。

从暴露导入的漏洞

漏洞验证向导仅导入具有匹配的Metasploit远程利用模块的漏洞,这些模块具有伟大或优秀的排名。因此,您可能会看到发现的大量漏洞,但未导入到您的项目中,因为它们没有匹配符合所需条件的远程利用模块。

漏洞验证向导工作流

要为您了解如何配置漏洞验证向导,请查看以下工作流程:

配置和运行漏洞验证向导

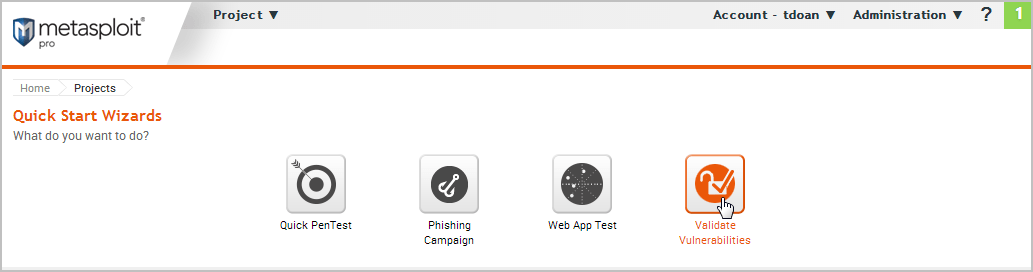

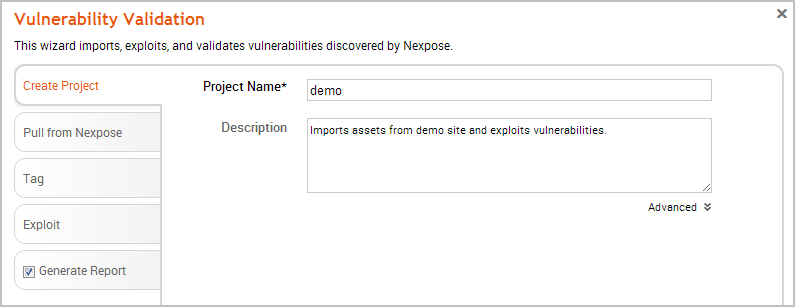

- 从Projects页中,单击漏洞验证小部件位于“快速启动向导”区域下。验证漏洞向导打开并显示创建项目页。

- 在里面项目名字段,输入项目的名称。项目名称可以包含字母数字字符,特殊字符和空格的任何组合。您还可以为该项目提供可选描述,通常解释了测试的目的和范围。

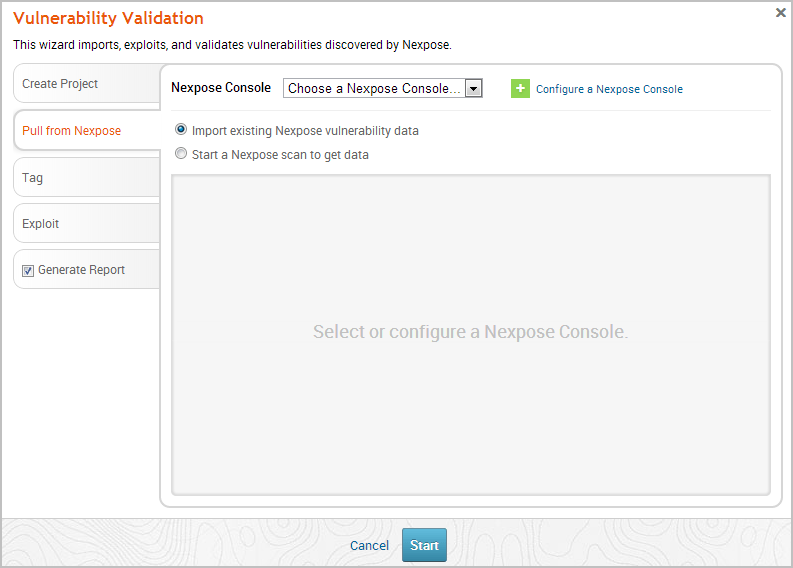

- 点击从Nexposps中拉扯标签。这Nexpose游戏机页面出现。

- 单击Nexpose控制台下拉列表并选择要从中提取数据的控制台。如果没有可用的控制台,则可以单击配置Nexpose控制台链接添加一个。

- 选择控制台后,您可以选择是否要运行Nexpose扫描或导入现有的Nexpose数据。根据您选择的选项,向导将显示相应的配置页面。

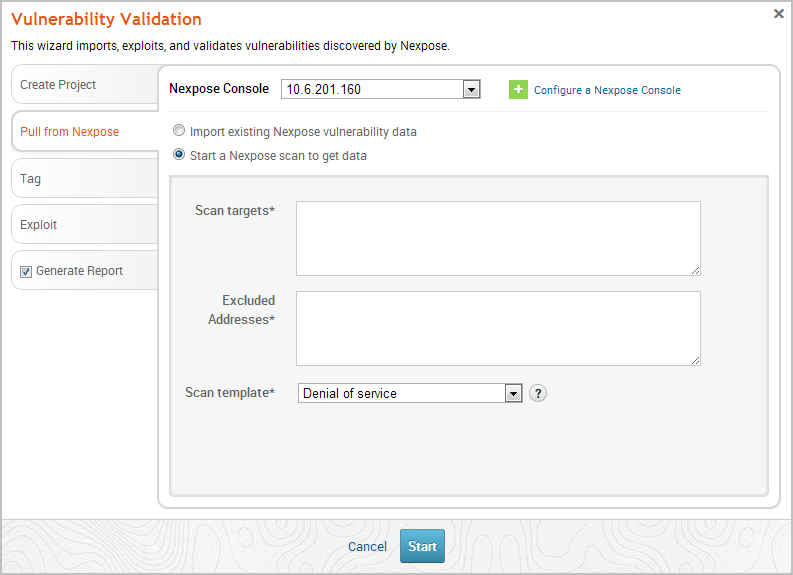

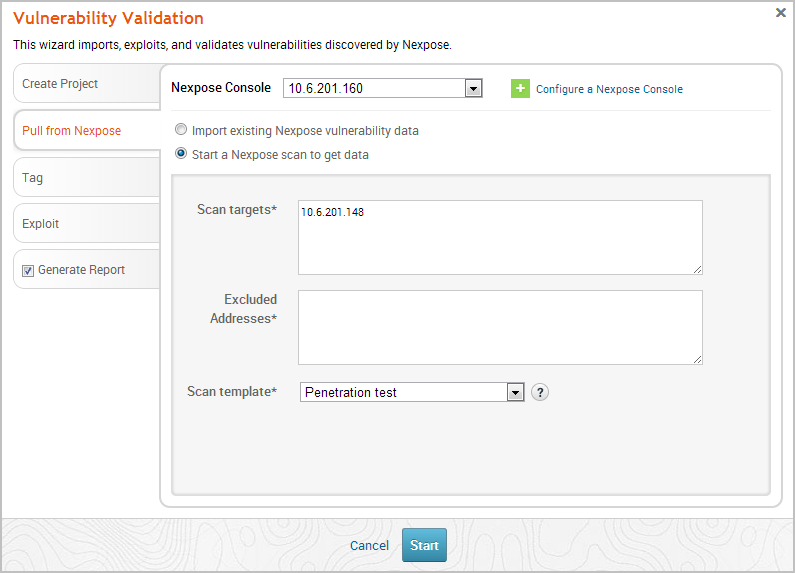

- 选择启动Nexpose Scan以获取数据选择。

- 在中输入要扫描的主机地址或资产扫描目标场地。您可以输入单个IP地址,逗号分隔的IP地址列表,用连字符描述的IP范围,或标准CIDR表示法。

- 单击扫描模板下拉菜单,并选择要使用的模板。

扫描模板是预定义的扫描选项集。有一些默认的默认情况下可以选择。有关每个扫描模板的更多信息,请参阅nexpose文件。

- 单击标签标签。

- 选择通过操作系统自动标记选项,如果您想用其操作系统标记每个主机。

如果启用,主机将被标记为os_linux.或者os_windows.。

- 选择使用自定义标记选项,如果您想用用户定义的标记标记每个主机。如果启用此选项,漏洞验证向导将显示可用于创建自定义标记的字段和选项。

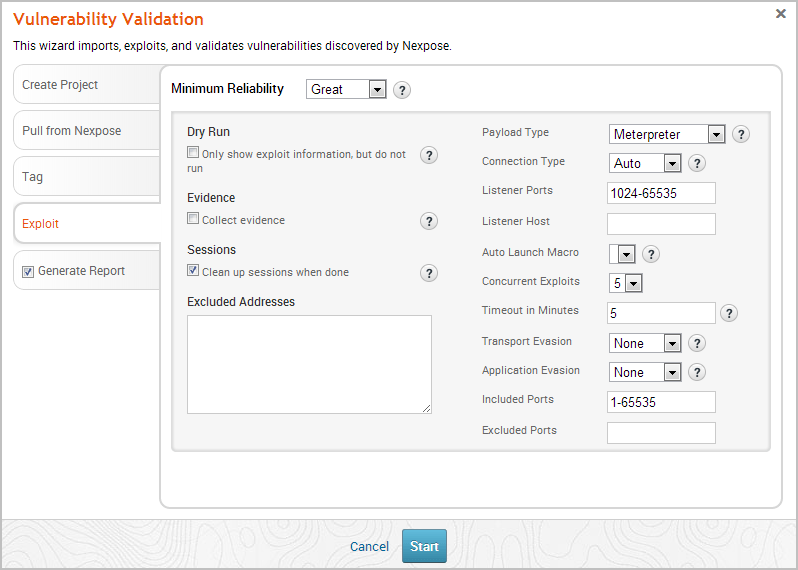

- 配置标记选项后,单击“开发标签。这自动开发页面出现。

单击最小的可靠性下拉菜单,选择你想使用的模块排名。你应该使用伟大的或者优秀的。

使用以下任何选项来配置剥削设置:

- 干跑- 在不运行的情况下打印攻击计划中的漏洞的转录程序。

- 收集证据- 从开放会话中收集LOOT,例如屏幕截图,系统文件,密码和配置设置。

- 清理会话-在所有任务运行后关闭所有会话。

- 有效负载类型- 指定漏洞将提供给目标的有效载荷类型。选择以下几种有效载荷类型之一:

- 命令- 命令执行有效负载,使您能够在远程计算机上执行命令。

- Meterpreter-高级有效负载,提供命令行,使您能够动态地交付命令和注入扩展。

- 连接类型- 指定希望Metasploit实例连接到目标的方式。选择以下连接类型之一:

- 汽车- 检测到NAT时自动使用绑定连接;否则,使用反向连接。

- 捆绑—使用绑定连接,当目标器位于防火墙或NAT网关后时非常有用。

- 逆转-使用反向连接,这是非常有用的,如果你的系统无法启动到目标的连接。

- 倾听者端口- 定义要用于反向连接的端口。

- 侦听器主机—定义要连接回的IP地址。

- 汽车启动宏-指定您想在利用后运行的宏。

- 并发漏洞利用- 指定要一次启动的漏洞素次数。

- 几分钟超时- 定义漏洞利用在超时之前等待的分钟数。

- 运输逃犯-选择以下运输逃避等级:

- 低- 在TCP数据包之间插入延迟。

- 媒介—发送较小的TCP报文。

- 高的- 发送小TCP数据包并在它们之间插入延迟。

- 申请逃货- 调整涉及DCERPC,SMB和HTTP的利用的特定应用程序的逃避选项。应用逃避水平越高,施加越逃逸技术。

- 包括港口—定义要使用的特定端口。

- 排除端口—定义要排除的特定端口。

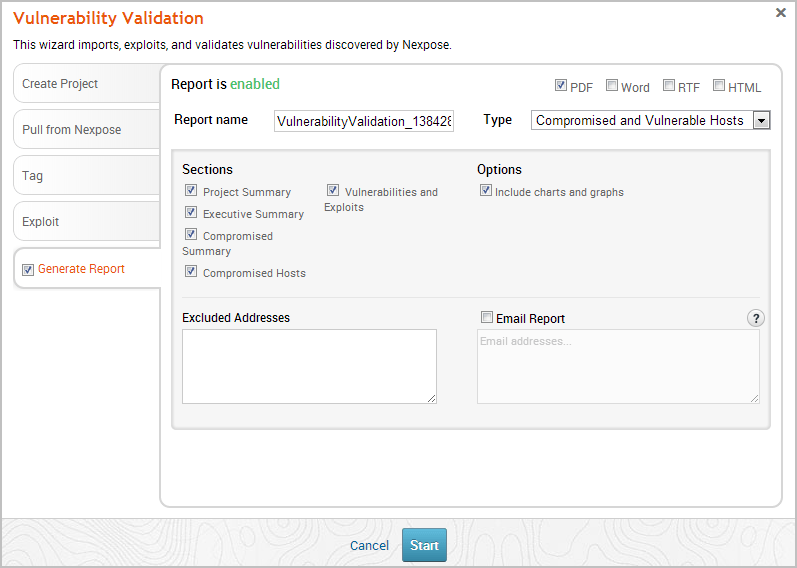

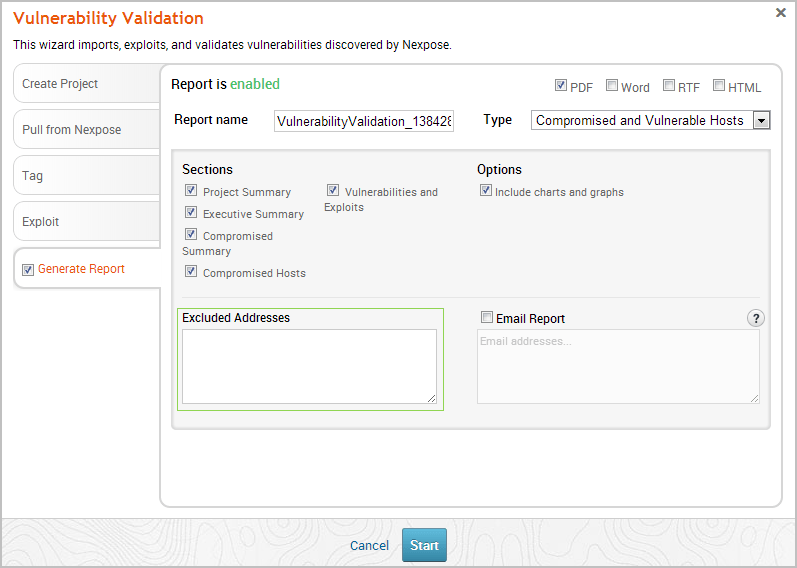

单击生成报告选项卡如果要在漏洞验证测试结束时包含自动生成的报告。如果您不想包含报告,请取消选择生成报告选项,并跳到最后一步。

- 在。中输入报告的名称报名名称字段,如果您想使用自定义报表名称。否则,向导将使用自动生成的报表名称。

- 选择要生成PDF、RTF还是HTML格式的报告。PDF是首选的默认格式。

- 单击类型下拉菜单,并选择要生成的报表类型。您可以选择“审计”报告或“被攻击主机和脆弱主机”报告。

- 从章节区域,取消选择不希望包含在报告中的任何部分。如果希望生成所有报告部分,请跳过此步骤。

- 中输入任何不希望在报告中包含其信息的主机或资产排除地址场地。您可以输入单个IP地址,逗号分隔的IP地址列表,用连字符描述的IP范围,或标准CIDR表示法。

- 选择电子邮件报告选项如果要在生成后电子邮件发送报表。如果启用此选项,则需要提供逗号分隔的电子邮件地址列表。

如果要通过电子邮件发送报告,必须设置Metasploit Pro要使用的本地邮件服务器或电子邮件中继服务。要定义邮件服务器设置,请选择管理>全局设置> SMTP设置。

- 单击发射按钮。这发现窗口出现并显示测试的统计信息。