模块页面

在Modules页面中,您可以查看模块信息并针对目标主机运行模块。

你可以从模块下拉列表中访问以下部分:

要访问“模块”,请点击页面上的**模块**。

搜索

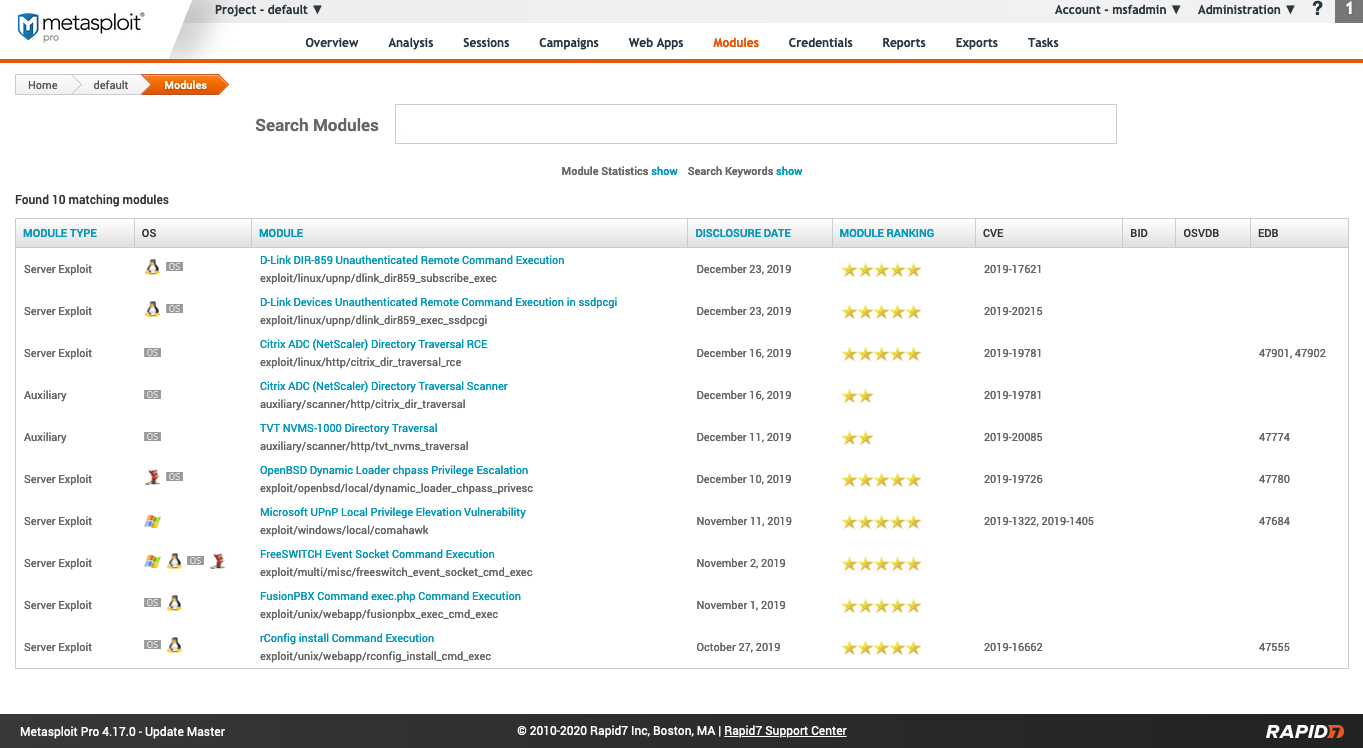

导航到“模块”后,搜索屏幕就是你遇到的第一页。从这里可以看到操作系统和CVE ID等信息。

- 模块数据- 显示模块的总数,按类别折断和辅助等类别断开。

- 搜索关键字—模块的可用搜索选项。

- 模块类型—模块类型。

- 操作系统—模块所针对的操作系统。

- 模块—Metasploit中的模块名和路径。要运行模块,请单击名称。

- 披露日期-报告原始漏洞的日期。

- 模块的排名—排名是根据其对目标系统的潜在影响来确定的。看到模块的排名在下面。

- CVE—该字段包含该漏洞的常见漏洞和暴露(CVE) ID(如果存在)。一旦满足了一组条件,漏洞就会得到一个CVE ID。看到https://cve.mitre.org/about/faqs.html查询有关CVE系统的更多信息。

- 报价- Bugtraq ID。看到https://www.securityfocus.com/archive/1/description#0.1.1为更多的信息。

- OSVDB- 开放的Sourced漏洞数据库。此数据库现已缺陷。这个字段是空的。https://blog.osvdb.org/

- edb.—Exploit数据库ID。https://www.exploit-db.com/.

模块的排名

按可靠性降序排列,模块可以有以下排名之一:

- ExcellentRanking-该漏洞永远不会导致服务崩溃。这是SQL注入、CMD执行、RFI、LFI等的情况。除非有特殊情况,否则不应该给出典型的内存破坏漏洞排名(WMF Escape()).

- 格雷克兰- exproit有一个默认的目标,要么自动检测适当的目标,要么在版本检查后使用特定于应用程序的返回地址。

- GoodRanking该漏洞有一个默认目标,这是这类软件的“常见情况”(英语,Windows 7为桌面应用程序,2012为服务器,等等)。

- NormalRanking该漏洞在其他方面是可靠的,但依赖于特定的版本,不能(或不)可靠地自动检测。

- AverageRanking-利用通常是不可靠的或难以利用。

- LowRanking对于普通平台,这个漏洞几乎不可能被利用(或者成功率低于50%)。

- Manualraking.-该漏洞不稳定或难以利用,基本上是DoS。这个排名也会在模块没有用处的情况下使用,除非由用户指定(例如:利用/ unix / webapp / php_eval).

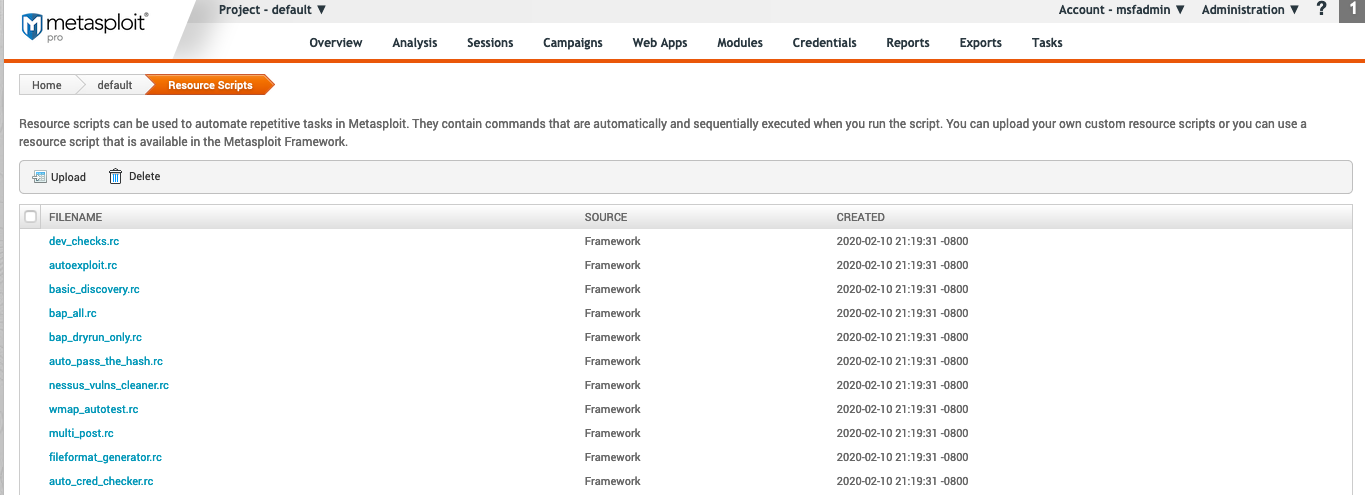

资源脚本

要访问资源脚本,请导航到“模块”,然后选择资源脚本从下拉。

资源脚本用于在Metasploit中自动化任务。它们包含一组命令,当您在Metasploit中加载脚本时,这些命令会自动地、顺序地执行。要了解有关使用资源脚本的更多信息,请参见资源脚本的页面.

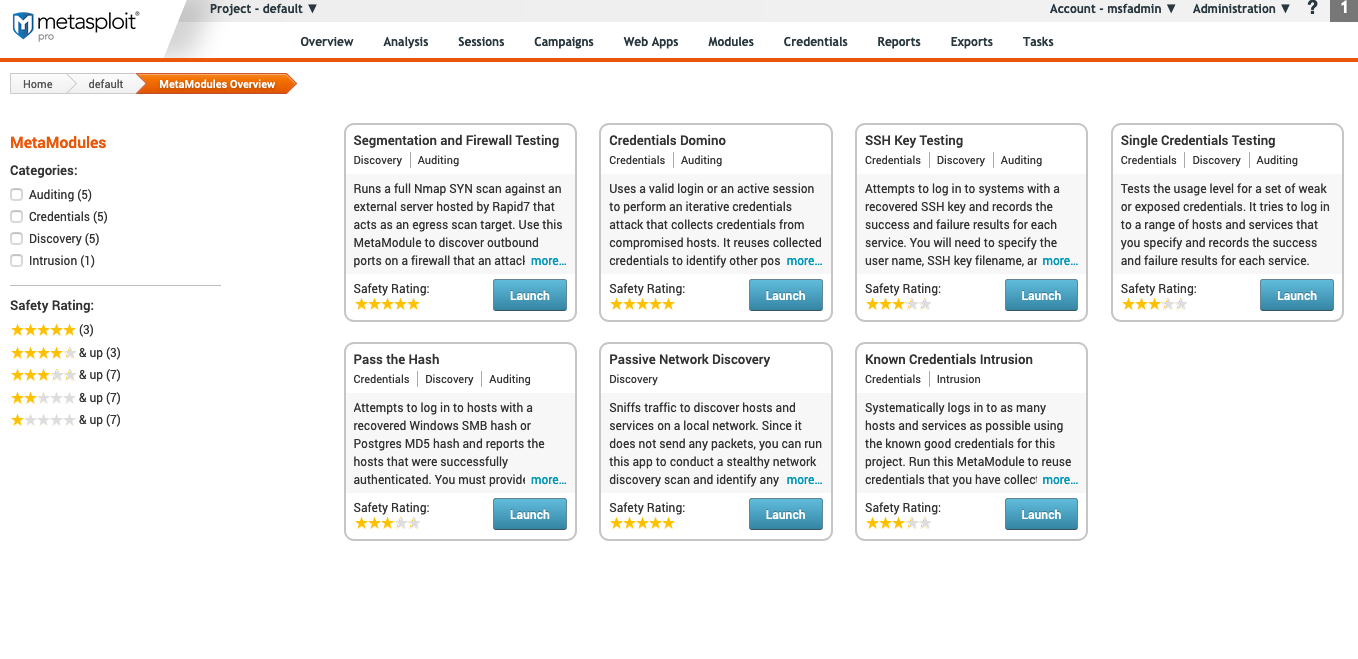

MetaModules

要访问metammodules,导航到“Modules”,然后选择MetaModules从下拉。MetaModules扩展了Metasploit Pro中模块的功能。

- 分割和防火墙测试—对出口目标运行Nmap SYN扫描,以识别哪些端口允许出口流量流出网络。

- 凭证Domino—使用有效登录或活动会话执行迭代凭据攻击,从被攻击主机收集凭据。

- SSH密钥测试- 尝试使用恢复的私有SSH密钥登录目标范围的系统,并将其能够成功进行身份验证的主机报告。

- 单凭证测试尝试使用已知的证书对在一系列目标主机上验证服务,并报告能够验证的服务。

- 通过哈希尝试用恢复的密码哈希和用户名登录系统,并报告它能够验证的主机。

- 无源网络发现—秘密监控广播流量,识别网络中主机的IP地址,并根据发现的信息更新主机页面。

- 已知的凭证入侵-使用已知凭据来破坏整个网络的主机。您可以运行此MetaModule来重用从蛮力攻击、钓鱼攻击或被利用的主机获得的凭据。

这个页面对你有帮助吗?