已知的凭证入侵元模块

已知凭据入侵MetaModule登录到指定服务的列表,并尝试使用项目中已知凭据在一系列主机上打开会话。如果想在项目的主机上快速获取shell,可以运行这个MetaModule。

为了运行Known Credentials Intrusion MetaModule,项目必须已经包含您从Discovery Scan、bruteforce攻击或数据导入中收集的凭据。已知凭证入侵元模块将尝试对每个主机枚举的每个服务进行身份验证。如果MetaModule能够成功登录到服务,它将尝试在目标系统上打开一个会话,您可以使用该会话来做一些事情,如设置VPN pivot、收集系统数据或启动shell来与目标系统进行交互。它为每个目标打开一个会话,如果已经为某个主机建立了会话,它将移到测试中的下一个主机上。

在MetaModule运行期间,Metasploit Pro会显示目标主机数量和打开的会话数量的实时统计数据。当MetaModule完成它的运行时,它会生成一个完整的报告,其中提供了它能够打开会话的主机的详细信息。您可以与您的组织共享此报告,以暴露弱密码,并帮助减少其安全基础设施中的漏洞。

运行已知凭据入侵元模块

在运行已知的凭据入侵元模块之前,必须在目标网络范围内运行发现扫描或导入现有主机数据。这将项目填充了必要的主机信息,例如开放端口和服务,元模型需要运行。

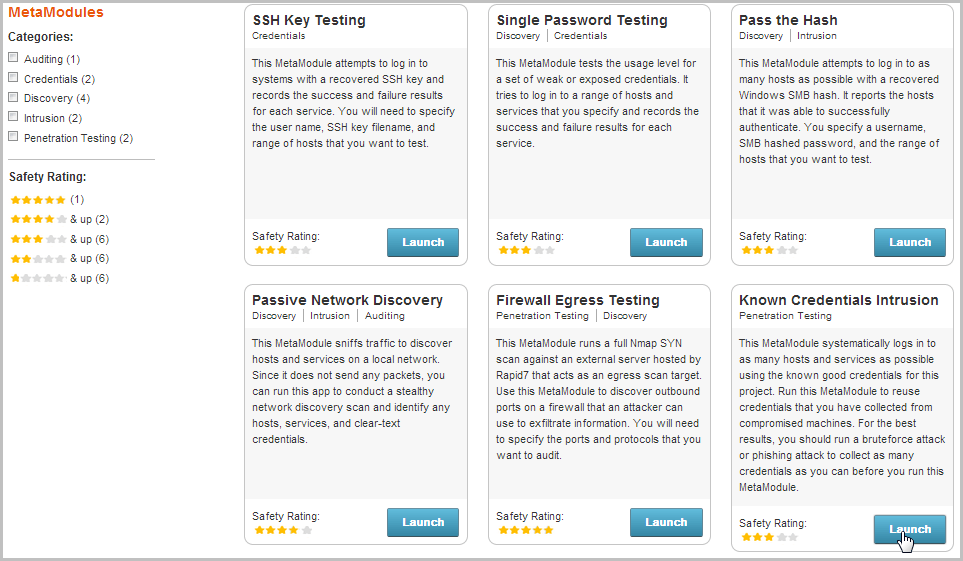

- 在项目内部,选择模块> MetaModules.

- 找到已知凭据入侵元模块并单击发射按钮。的已知的凭证入侵窗口出现。

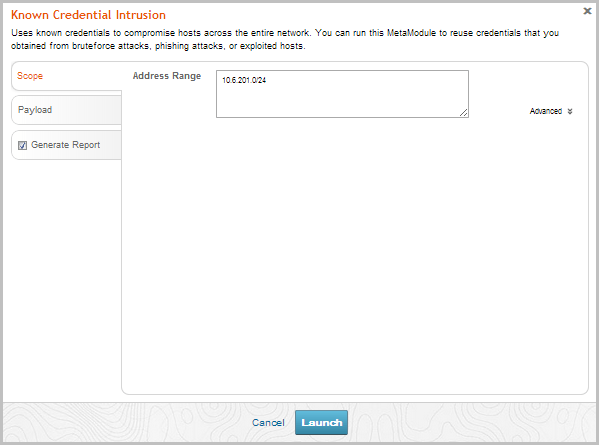

- 从范围选项卡,输入要用于测试的目标地址范围。

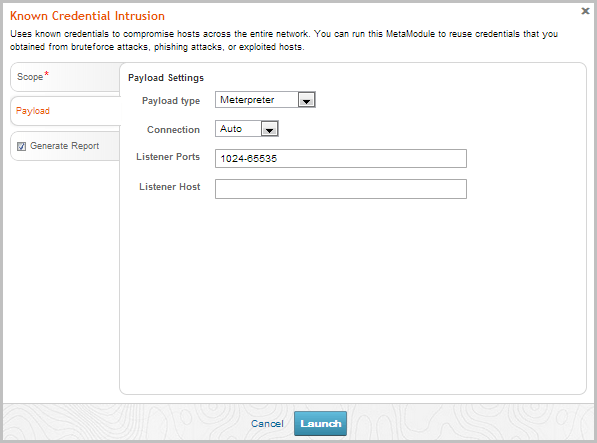

- 点击一下有效载荷选项卡以配置有效负载设置。

- 指定要用于负载的以下设置:

- 有效负载类型—Windows系统选择Meterpreter, Linux系统选择Command shell。

- 连接- 选择以下连接类型之一:

- 汽车—自动选择负载类型。在大多数情况下,Auto选项选择相反的shell负载,因为它更有可能在目标机器和攻击机器之间建立连接。

- 反向- 如果目标位于防火墙后面或使用NAT,请选择此选项。通常,反向壳牌有效载荷将适用于大多数情况。

- 绑定- 如果目标设备无法启动连接,请选择此选项。

- 侦听器端口—您希望侦听器监听传入连接的端口。默认情况下,端口为1024-65535;但是,您可以定义希望侦听器使用的特定端口,例如4444。

- 侦听器主机—您希望目标计算机重新连接到的IP地址。这通常是您的本地机器的IP地址。如果不指定侦听器主机,MetaModule将自动使用本地机器的IP地址。

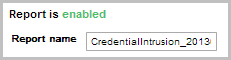

- 单击生成报告标签。出现报告配置表单。

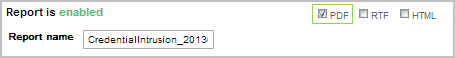

- 在。中输入报告的名称报告名称字段,如果您想使用自定义报表名称。否则,MetaModule将使用默认的报告名称。

- 选择要生成的报告是PDF、HTML还是RTF文件。

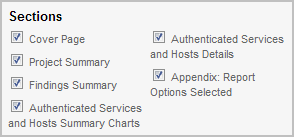

- 从部分区域,取消选择不希望包含在报告中的任何部分。如果希望生成所有报告部分,请跳过此步骤。

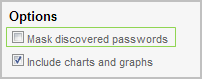

- 从选项区域,选择面具发现了密码选项,如果您想隐藏报告包含的任何密码。报告将密码替换为** mask **。默认情况下,该选项是禁用的。如果您计划分发报表,则应该启用此选项。

- 选择电子邮件报告选项,如果您想在生成报告后通过电子邮件发送报告。如果启用此选项,则需要提供以逗号分隔的电子邮件地址列表。

如果要通过电子邮件发送报告,必须设置Metasploit Pro要使用的本地邮件服务器或电子邮件中继服务。要定义邮件服务器设置,请选择管理>全局设置> SMTP设置.

- 单击发射按钮。

这个页面对你有帮助吗?