妥协和易受攻击的主机报告

受妥协和弱势群体主机报告详细介绍了Metasploit打开会话的所有目标主机,成功运行模块,或记录漏洞。

主机VS目标主机

生成的报告是指“目标主机”为“主机”。

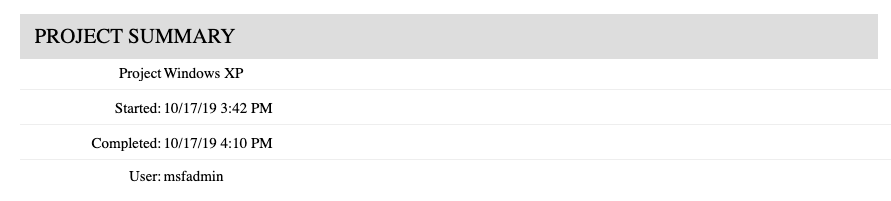

项目总结

项目摘要部分总结了项目管理数据。

- 姓名- 项目名称的名称。

- 开始- 项目创建的日期和时间。

- 完全的- 项目上次更新的日期和时间。

- **用户 - **生成报表的用户。

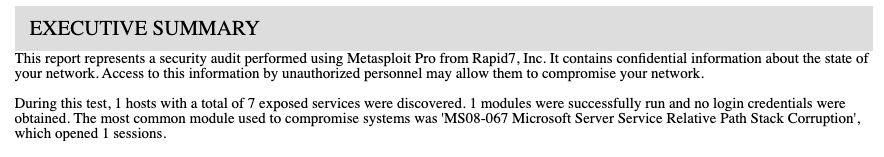

执行摘要

执行摘要总结了主机,服务,模块和登录的数量。它还列出了最常见的模块,如果打开了成功的会话

受损主机报告摘要

受损的主机报告摘要介绍了报告的目的。

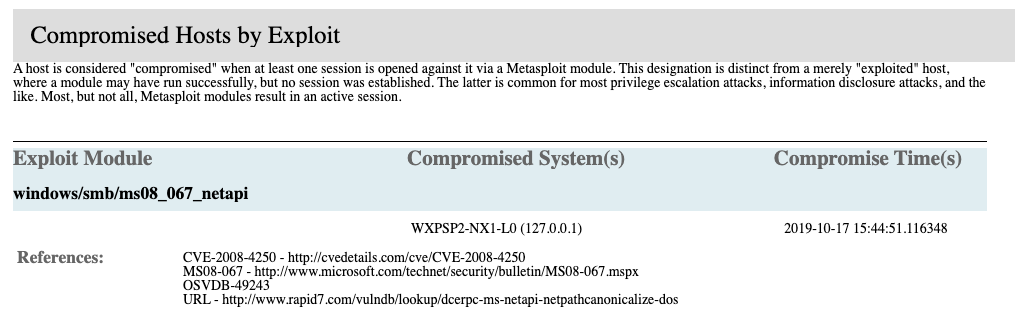

通过漏洞利用妥协的主机

Exploit的受损主机列出了对目标主机打开的任何会话。

- 利用模块- 攻击中使用的模块。

- 参考- 模块的任何引用,例如CVE和Origin。

- 受损系统- System会话打开,包括主机名和IP地址。

- 妥协时间- 目标主机的日期和时间使用格式损害

YYYY-MM-DD HH:MM:SS:FFFFFFFFF。

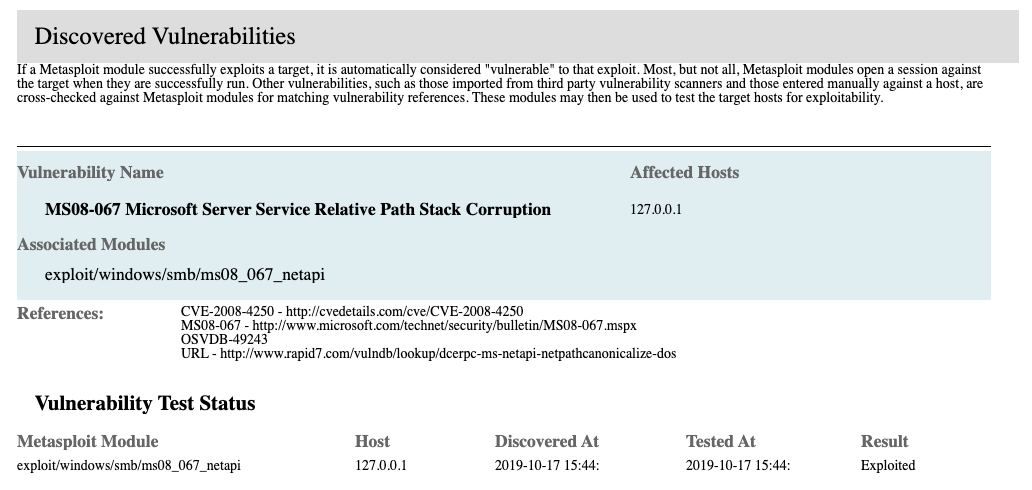

发现漏洞

发现的漏洞部分列出了目标主机上成功利用的任何漏洞。

- 漏洞名称- 漏洞的名称。

- 受影响的宿主- 任何目标主机都已成功使用该漏洞。

- 相关模块- 模块漏洞是部分的。

- 参考- 对模块的任何引用,例如CVE和原点。

- 漏洞测试状态- 对主机的漏洞测试的状态。

- Metasploit模块- Metasploit中的模块的名称。

- 主持人- 主机IP地址。

- 发现了- 使用格式发现漏洞利用的日期和时间

YYYY-MM-DD HH:MM:SS:。 - 测试了- 使用格式测试利用的日期和时间

YYYY-MM-DD HH:MM:SS:。 - 结果- 测试结果。结果可以“未测试”或“被剥削”。

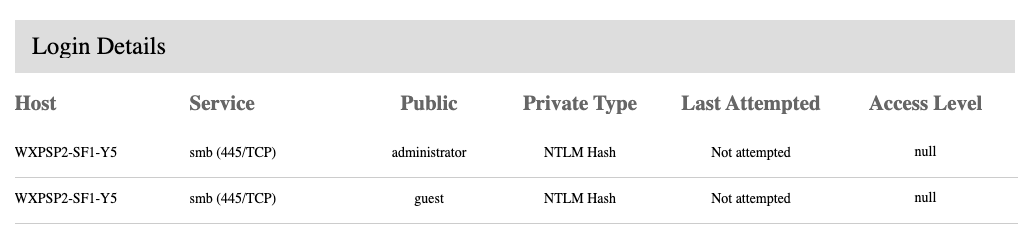

登录详细信息

登录详细信息列出了已漏洞主机的可用登录信息。

- 主持人- 主机的名称。

- 服务- 由目标在网络端口上公开的程序。

- 民众- 用户名。

- 私种类型- 有关私人凭据类型的其他详细信息。

- 最后一次尝试- 尝试了公共和私人类型的日期和时间。

- 访问权限- 访问公共和私有类型的访问程度。

- 用户

- 客人

- RO(只读)

- RW(读写)

- null(不确定或未知)

公共和私人类型

“公共”和“私有类型”通常是用户名和密码。用户名是公共部分,而密码是秘密或私有类型。

受损和弱势群体选项

以下选项可用于生成受妥协和易受攻击的主机报告。

- 文件格式- HTML,PDF,RTF,Word

- 姓名- 报告的名称

- 地址设置- 指定包含的地址和排除的地址,以配置报告范围,或留空以包含与此项目关联的所有主机。允许范围之外的地址的主机不会包含在报告的数据中。条目可以指定为单个地址(192.168.1.1),虚线条目(192.168.1.1-192.168.1.100),通配符(192.168.1。*),或使用CIDR符号(192.168.1.0/29)。

- 封面徽标- 如果没有上传徽标,则使用Rapid7徽标

- 章节- 在用户界面中标记的部分可能与导出的报告不匹配。

- 项目摘要=项目摘要

- 执行摘要=执行摘要

- 受损摘要= Instomed Hosts报告摘要

- 受到影响的主机=通过漏洞利用妥协的主机

- 漏洞和漏洞利用=发现漏洞

- 登录详细信息=登录详细信息

- 电子邮件报告- 将报告发送到的逗号或分号分隔的地址列表

额外资源

- lm,ntlm,net-ntlmv2,哦,我!-https://medium.com/@petergombos/lm-ntlm-net-ntlmv2-oh-my-a9b235c58ed4

- 什么是SMB端口+端口445和139解释 -https://www.varonis.com/blog/smb-port/

这个页面对你有帮助吗?