发现Amazon Web服务实例

Amazon Web Services (AWS)资产同步动态发现连接为您提供了对AWS环境中的虚拟服务器(称为EC2实例)的持续可见性。使用AWS资产同步动态发现连接有很多好处:

- AWS可能会时不时地将您的工作负载转移到新的主机上。AWS Asset Sync发现连接跟踪这些更改,确保您始终知道并能够扫描运行您的工作负载的EC2实例。

- 在许多AWS环境中,自动伸缩等特性意味着活动EC2实例的数量可能每分钟都在变化。AWS Asset Sync发现连接确保您始终能够准确地了解有多少EC2实例正在运行。这对于确保终止的EC2实例上没有可能扭曲在InsightVM中看到的数据的陈旧数据尤为重要。

- 许多组织使用EC2标签来传递关于EC2实例的重要上下文信息。AWS Asset Sync发现连接可以将这些标签导入到InsightVM中,使您更容易组织和评估EC2实例。

值得注意的是,虽然AWS Asset Sync发现连接提供了对AWS帐户中存在哪些EC2实例的可见性,但它不会评估实例中的漏洞。为此,您仍然需要运行扫描或将Insight Agent嵌入到EC2实例中。必威体育app登录

ARN支持此发现连接

每个AWS资产同步连接可以支持多达1000个Amazon资源名(arn),用于跨AWS帐户的发现。

在AWS环境中准备动态发现

以下部分详细介绍了创建AWS资产同步发现连接之前需要采取的步骤:

参考这些步骤后,请参阅添加AWS资产同步连接用于连接创建指令。

检查连接要求

您必须允许安全控制台与您的EC2、STS和CloudTrail端点建立TCP连接,以便资产同步发现连接正常运行。检查以下AWS区域和端点文档,以找到对应于您的Amazon服务所在区域的端点url:

https://docs.aws.amazon.com/general/latest/gr/rande.html

创建IAM用户或角色

在与AWS建立发现连接时,必须创建任意一个IAM用户或角色以便让InsightVM安全控制台访问您的EC2 API。是否应该创建IAM用户或创建IAM角色取决于您的安全控制台是运行在AWS环境内部还是外部的主机上。

在AWS中运行的安全控制台

如果您的InsightVM安全控制台运行在AWS EC2实例上,那么您应该为AWS资产同步发现连接创建一个IAM角色来使用。在设置新角色时,您可以跳过要求附加权限策略的步骤——这将在稍后添加。创建新角色后,将其附加到运行安全控制台的EC2实例。通过将IAM角色直接附加到运行安全控制台的EC2实例,您可以使安全控制台在连接到AWS API时自动生成一组新的一次性凭据。

创建IAM角色并将其附加到安全控制台使用的EC2实例后,请按照说明执行以下操作创建并附加IAM policy,它将赋予角色访问适当API信息所需的权限。在附加了IAM policy之后,就可以在InsightVM中创建AWS资产同步连接了。

AWS资产同步发现连接配置要求

如果您在AWS中运行您的安全控制台,并且您想使用IAM角色来授予动态发现所需的访问权限,请确保控制台内AWS选项在配置AWS资产同步发现连接时选中。这将告诉Dynamic Discovery使用附加到运行安全控制台的EC2实例的实例概要文件。当使用IAM角色时,不需要输入任何凭据——每次安全控制台连接AWS API时,都会自动生成新的一次性凭据。

在AWS外部运行的安全控制台

如果您在AWS之外的主机上运行InsightVM安全控制台,那么您应该这样做创建IAM用户,以便您使用AWS资产同步连接。在创建新的IAM用户时,请务必检查编程访问盒子。这意味着IAM将创建一个访问密钥发现连接可以将其用作访问AWS API的凭据。您还可以跳过要求附加权限策略的步骤—这将在稍后添加。

当您创建新用户时,将显示该用户的访问键。接入键由接入键ID和秘密接入键组成。将这些记录下来或下载包含这些凭证的CSV。当您设置AWS资产同步连接时,将要求您使用它们。确保它们的安全——它们相当于用户名和密码。

一旦创建了IAM用户,请按照说明执行以下操作创建并附加IAM policy,它将为用户提供访问适当API信息所需的权限。在附加了IAM policy之后,就可以在InsightVM中创建AWS资产同步连接了。

存取键旋转制导

由于访问键充当一组凭据,因此最佳实践是旋转它们至少90天一次。当您旋转它们时,请确保也更新您的AWS资产同步连接,以使用新的访问键ID和秘密访问键。

为您的IAM用户或角色附加策略

为了让AWS资产同步发现连接工作,安全控制台必须能够列出EC2实例,并监控CloudTrail的实例相关事件。

要做到这一点,你必须创建一个新策略并粘贴以下JSON:

json

1

{

2

“版本”:“2012-10-17”,

3.

“声明”:[{

4

“效应”:“允许”,

5

“行动”:[

6

“cloudtrail: LookupEvents”,

7

“cloudtrail: DescribeTrails”

8

],

9

“资源”:“*”

10

},

11

{

12

“效应”:“允许”,

13

“行动”:[

14

“ec2: DescribeInstances”,

15

“ec2: DescribeImages”,

16

“ec2: DescribeAddresses”,

17

“ec2: DescribeNetworkInterfaces”

18

],

19

“资源”:“*”

20.

}]

21

}

一旦创建了新政策,把它已创建并继续执行的IAM角色或IAM用户创建AWS资产同步连接.

连接多个AWS帐户

AWS资产同步连接的用户可以利用AWS假设角色来决定将其所有AWS帐户中的哪些资产包含在单个站点中。在AWS环境内外的安全控制台都可以使用假定角色。要使用STS假设用户还必须有类似以下的策略:

json

1

{

2

“版本”:“2012-10-17”,

3.

“声明”:{

4

“效应”:“允许”,

5

“行动”:“sts: AssumeRole”,

6

“资源”:“攻击:aws:我::ACCOUNT-ID-WITHOUT-HYPHENS:角色/测试*”

7

}

8

}

如果您在跨帐户场景中使用STS Assume Role,从帐户中的角色将需要EC2:Describe策略、CloudTrail策略以及与主帐户的信任关系。关于使用STS Assume Role进行跨帐户访问的更多信息可以在AWS文档中找到在这里和在这里.

扫描AWS内部或外部的引擎

最佳实践是使用部署在AWS环境中的扫描引擎扫描AWS实例。这允许您扫描私有IP地址,并收集公共IP地址(如内部数据库)无法获得的信息。

如果您的扫描引擎在AWS网络内部,安全控制台将使用其私有ip发现和扫描资产。

如果您的AWS网络中的私有IP空间与您的企业网络中的私有IP空间重叠,AWS中的某些资产可能与您的企业网络中的资产共享相同的IP地址。

如果您的扫描引擎在AWS网络之外,安全控制台将只扫描分配给它们的弹性IP (EIP)地址的资产。安全控制台在扫描时将使用这些eip。您将无法在站点配置或手动扫描窗口中手动编辑资产列表。Dynamic Discovery将包括没有EIP地址的实例,但是它们不会出现在站点配置的资产列表中。

添加AWS资产同步连接

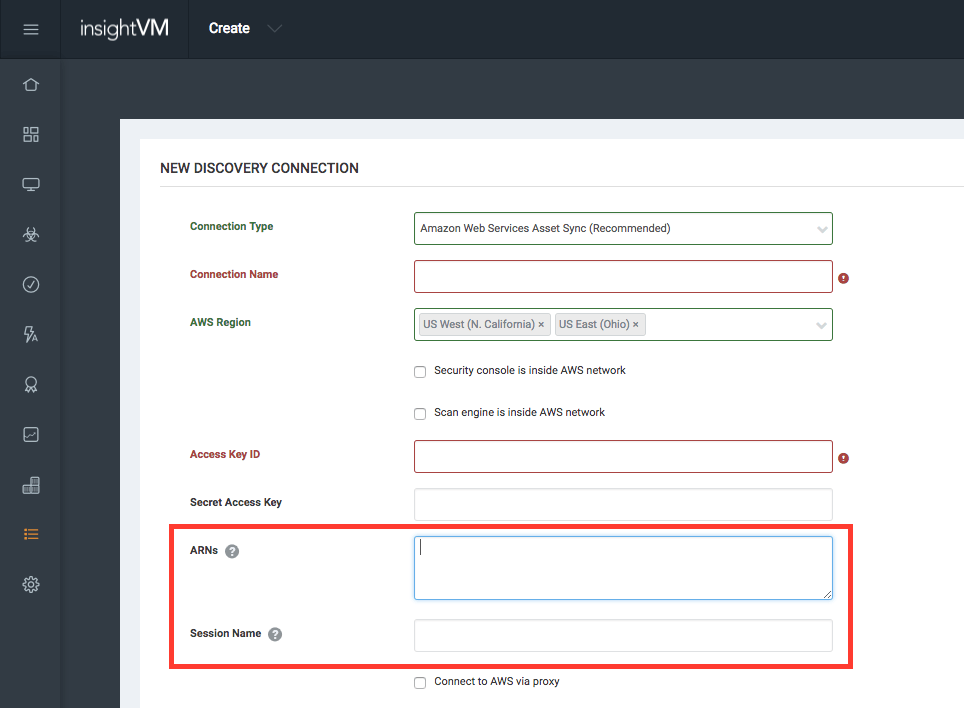

所有发现连接应该通过**管理> **发现选项进行配置>连接>创建.确保你选择了亚马逊Web服务资产同步“连接类型”下拉列表中的选项。

网站需求

AWS资产同步发现连接需要一个静态站点。

- 为新连接输入唯一名称。

- 从下拉列表中,选择部署AWS实例的地理区域。如果需要,单个连接可以指定多个区域。

- 如果安全控制台部署在AWS网络内部,请选择适当的复选框。如果您指示Security Console在AWS网络内部,则凭据链接将从左侧导航窗格中消失。您不需要配置凭据,因为AWS API识别安装了安全控制台的AWS实例的IAM角色。

- 如果您将用于扫描AWS环境的扫描引擎部署在AWS网络内部,请选择适当的复选框。这将使应用程序能够扫描私有IP地址。

- 输入访问密钥ID和秘密访问密钥,应用程序将使用它们登录到AWS API。

- 如果您使用AWS假设角色进行跨帐户访问,则每行输入一个角色ARN,并为假设的角色会话输入一个可选的会话名称。会话名是由大小写字母数字字符组成的字符串,不包含空格。您还可以包含下划线或以下任何字符:

=, .@ -

输入多个攻击

当存在多个ARN时,应用程序将遍历每个ARN,并尝试从指定的区域导入资产。

- 如果需要,请点击测试证书确认连接成功。

- 选择Synchronize Amazon Web Services Asset同步资产导入AWS资产并删除过期资产。

- 选择要关联资产的站点。要排除特定的资产被导入,请在不导入带有以下标记的资产盒子。的格式是

Key:value + Key:value +…如果此框为空,则导入所有资产。 - 选择进口标签以导入所有Amazon Web Services标记。要包含特定的标记,请将这些标记输入只导入以下标签盒子。的格式是

Key:value + Key:value +…如果此框为空,则导入所有标签。AWS标签作为自定义标签导入到相应的资产中,可以很容易地通过前缀识别亚马逊网络服务.

创建默认的标签

默认情况下,无论状态如何进口标签复选框时,AWS资产同步连接将根据导入的实例的VPC ID创建安全控制台标签。

- 点击保存.