自定义政策构建器

自定义策略生成器允许您创建、编辑和自定义策略检查,以满足超出标准基准的特定需求。自定义策略构建器还增加了对策略和策略测试细节的可见性。

好处

与自定义政策建设者,你可以:

- 在CIS或DIS提供官方基准之前,修改现有策略以用于更新的操作系统

- 启用或禁用与组织目标一致的规则

- 自定义规则类型、操作符和期望值以满足您的环境配置

在本文中,您将学习如何:

需求

开始之前,确认一下你们的见面系统要求是Insight vm用户,其控制台与Insight平台相连。dota2必威联赛

访问自定义策略构建器

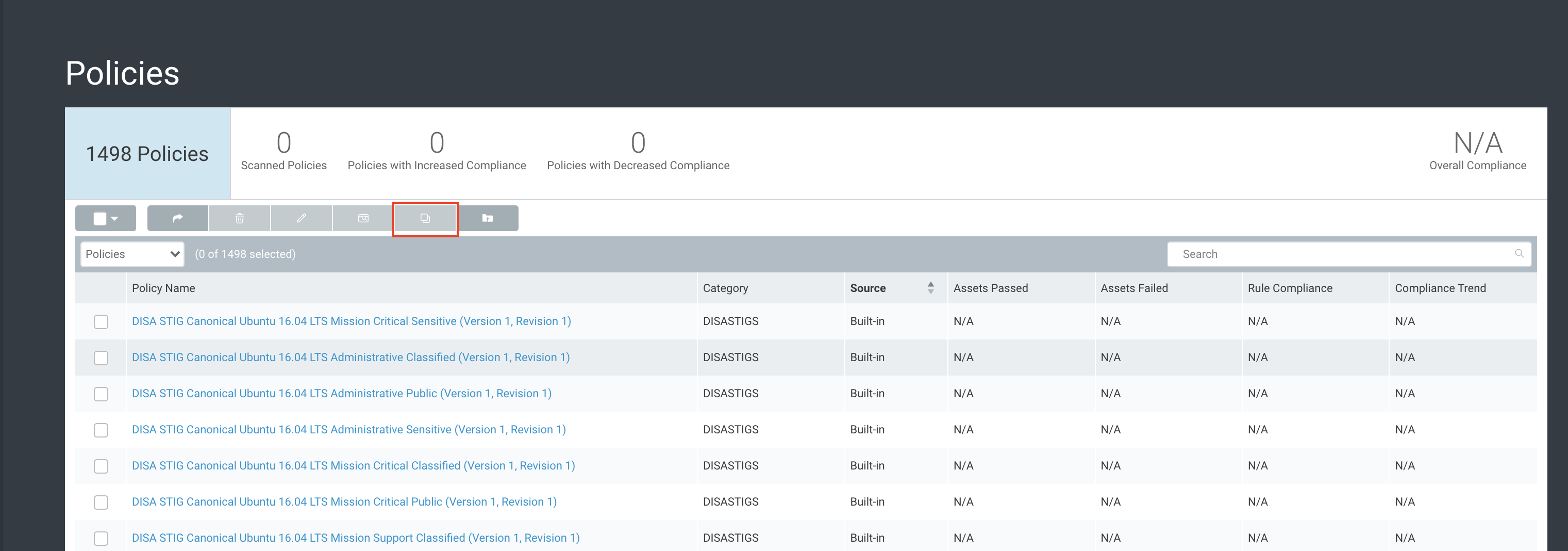

控件通过安全控制台访问自定义策略生成器复制和编辑按钮。

- 登录到安全控制台。

- 点击政策左边导航栏中的图标。

- 选中要复制的策略旁边的复选框。

- 点击复制按钮。在几秒钟内,您将被重定向到自定义策略生成器(位于平台上)。

复制并编辑现有策略

要复制现有策略,您将遵循相同的步骤访问自定义策略构建器.

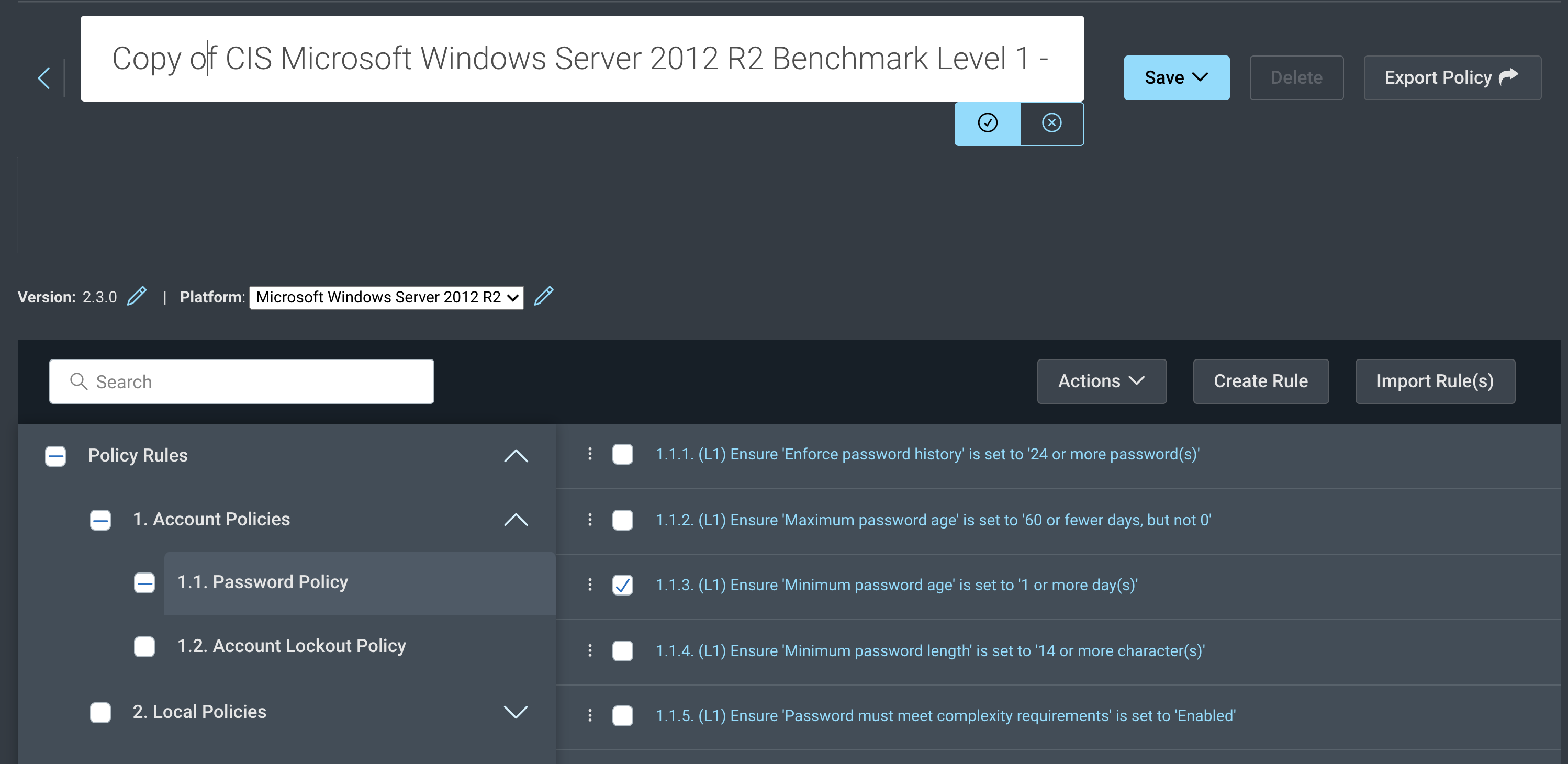

编辑一个政策

自定义策略生成器启动后,您将被带到策略的详细信息页面。属性,可以编辑策略的详细信息铅笔图标。可编辑的信息包括:

- 政策的名字

- 版本

- 平台

- 描述

- 规则

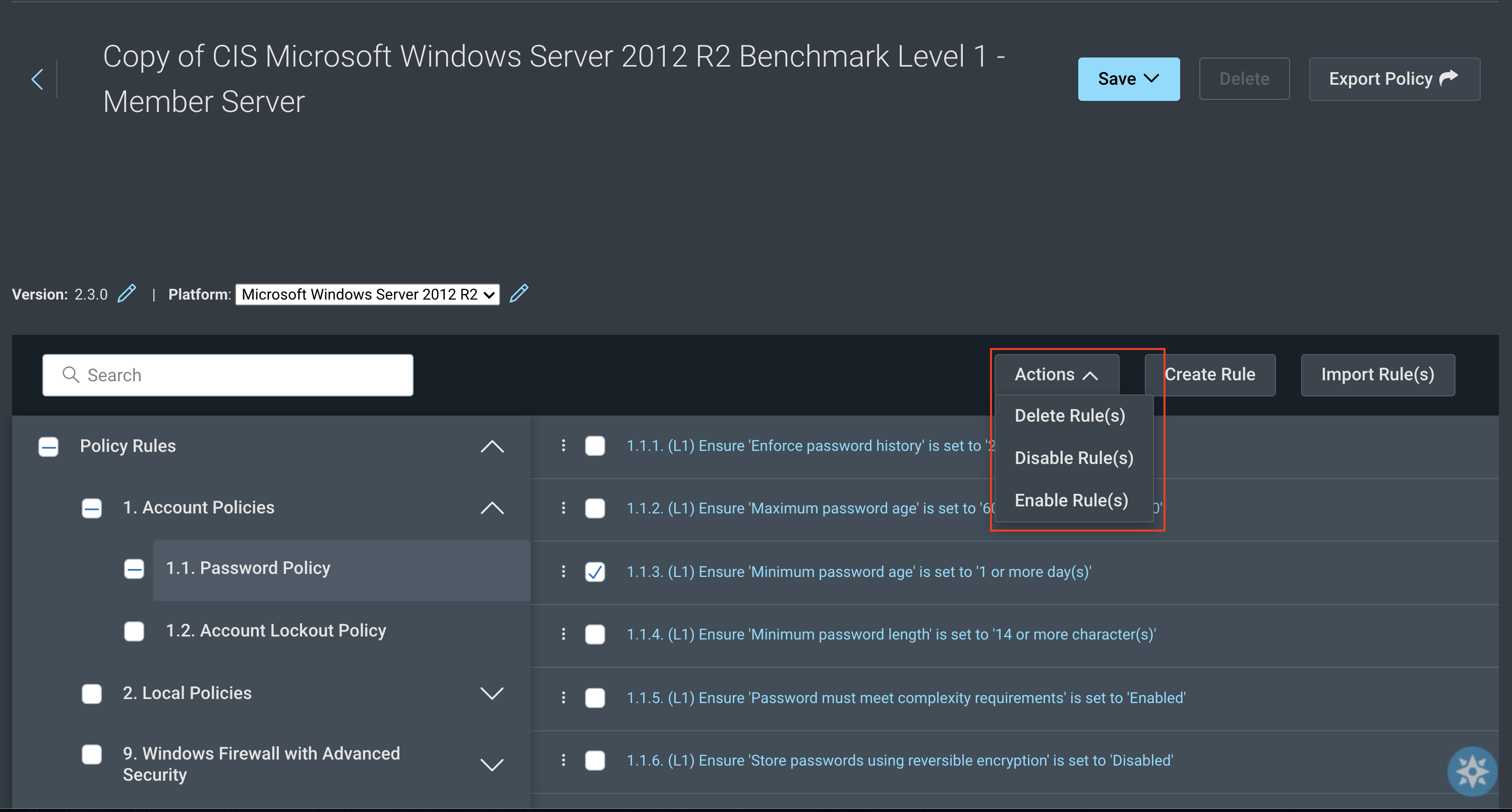

删除,禁用并启用策略规则

- 在策略列表页上单击要编辑的策略的名称。

- 选中要编辑的策略规则旁边的框。您可以查看单个框,也可以查看所有框。

- 点击行动检查要编辑的规则后。下拉菜单将显示3个选项:

- 删除规则(年代)—将该规则从策略中永久移除

- 禁用规则(年代)—扫描时禁用该规则,但保留在策略中。它将显示为跳过在自定义策略构建器中。

- 启用规则(年代)—在扫描过程中启用之前禁用的规则

4选择策略规则的动作。

拯救一个政策

在构建或编辑自定义策略后,单击Save and Close按钮,立即将其同步到Security Console控制台。将自定义策略添加到新的或现有的扫描模板中因此,您可以在您的环境中度量遵从性。

必须是安全控制台和InsightVM用户

为了在扫描模板中添加自定义策略,安全控制台必须与您的InsightVM帐户配对。

向扫描模板添加自定义策略

- 在安全控制台中,转到扫描模板配置>策略管理器.

- 选中要添加到扫描模板的自定义策略旁边的框。现在,扫描模板将在下一次评估期间包含在自定义策略中。

用例

我们将概述自定义策略构建器的一些常见用例示例:

自定义复杂策略

以下是如何使用自定义策略构建器创建复杂策略检查的示例。在此示例中,我们将为两个不同类型的主机创建密码策略检查:一个具有较弱的密码长度,但密码年龄较短,另一个具有更强的密码长度和更长的密码年龄要求。

为此,您需要创建一个复杂的策略检查,其中包含2个测试的2个子组。

复杂策略检查示例

为了通过策略检查,资产必须通过(test1和测试2)或(测试3.和测试4)

或者和

Test1: password len >= 8 Test2: max password age <= 30 days AND Test3: password len >= 12 Test4: max password age <= 90 days

每个子组将包含2个检查密码长度和密码历史记录的测试。在本例中,一个子组的密码长度为8个或更多字符,但是需要在30天内重新创建密码。对于第二个子组,密码长度需要至少为12个字符,但需要在90天内重新设置密码。为了通过测试,必须满足这些子组中的至少一个。

首先,您将基于密码长度构建2个测试,然后将密码历史测试添加到这些基于密码长度的测试中,以创建子组。

任务1 -建立至少8个字符的密码长度测试

创建密码长度为8个字符或大于8个字符的测试。本测试将成为第一个子组:

- 导航到要包含在这些测试中的策略。

- 点击+按钮。

- 用以下命令完成Add New Test屏幕中的字段:

- 测试题目-输入测试标题。例如," password len >= 8 "

- 操作员——选择或

- 类型——选择passwordpolicy_test

- 密码类型——选择min_password_len

- 价值- 8

- 点击保存新的测试.

任务2 -构建至少12个字符的密码长度测试

接下来,我们将构建第二个密码长度为12个字符或更大的测试。本测试将成为第二组:

- 单击OR旁边的+按钮。

- 用以下命令完成Add New Test屏幕中的字段:

- 测试题目-输入测试标题。例如," password len >= 12 "

- 操作员——选择或

- 类型——选择passwordpolicy_test

- 密码类型——选择min_password_len

- 价值- 12.

- 点击保存新的测试.

任务3 -构建密码持续30天的测试

接下来,您将在创建的第一个测试中创建第二个测试(Task 1, 8个字符或更大的子组)。这个测试将检查密码历史是否大于或等于30天:

- 点击+按钮在密码len>=8测试。

- 完成Add New Test屏幕中的字段:

- 测试题目-输入测试标题。例如," password history len >= 30 "

- 操作员——选择和

- 类型——选择passwordpolicy_test

- 密码类型——选择password_hist_len

- 操作员—选择大于等于

- 价值- 30

- 点击保存新的测试.

任务4 -构建90天密码持续时间的测试

接下来,您将在第二个测试下创建第二个测试(Task 2, 12个字符或以上的子组)。这个测试将检查密码历史记录是否小于或等于90天:

- 点击+按钮在密码len>=12测试。

- 完成Add New Test屏幕中的字段:

- 测试题目-输入测试标题。例如,“密码历史记录len> = 90”

- 操作员——选择和

- 类型——选择passwordpolicy_test

- 密码类型——选择password_hist_len

- 操作员—选择小于等于

- 价值- 90

- 点击保存新的测试.

若要保存测试和子组,请单击策略标题旁边的carat以返回策略详细信息页面并单击保存.

编辑公共平台枚举(CPE)策略

接下来,我们将向您介绍基于现有策略的类似规则创建策略的步骤,以便您仍然可以对最新版本进行策略遵从性扫描,即使CIS还没有发布它。如果CIS没有为最新的macOS版本发布新的基准,只需对现有的政策进行一些编辑,因为以前版本的大多数规则都适用于最新的平台。为此,您需要修改CPE签入OVAL/XCCDF XML文件,这可能很乏味,而且容易出错。在Custom Policy Builder中,CPE检查是一个shellcommand_test类型,它使用shell命令和regex模式匹配来检查操作系统。

在下面的例子中,我们将教你如何在10.15版本的操作系统上评估现有OSX 10.13版本策略:

- 在安全控制台中导航到现有版本策略。本例中OSX的版本为10.13。

- 选择策略旁边的复选框。

- 点击复制重定向到自定义策略构建器。

- 单击平台规范部分中的铅笔图标以编辑CPE。

- 点击编辑测试使字段可以编辑。

- 将Stdout Line字段更改为

^ 10 \酒精含量。* - 保存测试,然后保存策略。

您现在可以在带有OSX版本10.15的MacBook上运行此自定义策略,因此将根据10.15资产评估所有包含规则。

编辑shell命令策略

shell命令测试使用键盘命令检查资产并评估特定模式下这些命令的输出。在本例中,我们将使用CIS Amazon Linux 2 Benchmark Level 2 v1.0.0添加一个shell命令策略。

- 在安全控制台中导航到CISAMAMON LINUX 2基准级别2 v1.0.0策略。

- 选中策略旁边的复选框以选择它。

- 复制要重定向到自定义策略构建器的策略。

- 导航到规则1.1.1.1 (初始设置>文件系统配置>禁用未使用的文件系统>1.1.1.1确保ramfs文件系统的安装不粘符).

- 点击编辑测试编辑以下字段:

- 命令

- 线的选择

- 标准输出线

- 保存测试,然后保存策略。

添加文件内容策略

您可以使用文件内容测试来确定是否通过将文件的内容与给定文件中的特定模式匹配来确定特定文件(通常是配置)。

一个文件被识别为:

- 文件路径

- 文件路径和文件名

在本例中,我们将使用CIS Amazon Linux 2 Benchmark Level 2 v1.0.0添加文件内容策略。

- 在安全控制台中导航到CISAMAMON LINUX 2基准级别2 v1.0.0策略。

- 选中策略旁边的复选框以选择它。

- 复制要重定向到自定义策略构建器的策略。

- 导航到规则4.2.1.3 (日志记录和审计>配置日志记录>配置rsyslog.>4.2.1.3配置rsyslog默认文件权限)

- 点击编辑测试编辑以下字段:

- Filepath

- 图案

- 实例

实例值default为1

Instance定义在该文件中找到匹配模式的次数,通常为1。

6保存测试,然后保存策略。