SAML 2.0认证

读第一!是否启用“InsightVM平台登录”功能?

InsightVM平台登录是一个更新的、统一的InsightVM产品体验,它将身份验证责任从安全控制台永久转移到Insight平台。dota2必威联赛基于安全控制台的身份验证源(如本页所详细描述的)不能用于InsightVM平台登录。

如果您打算为您的用户帐户启用InsightVM平台登录,请跳过本页详细的步骤,直接进入InsightVM平台登录文档获取有关Insight Platform支持的外部身份验证源的启用说明和信息。dota2必威联赛

请注意

安全控制台支持使用SAML 2.0以电子邮件地址作为NameID进行IdP初始化登录。

完成以下步骤,将SAML 2.0集成配置为外部身份验证源。此过程涉及同时配置安全控制台(服务提供者)和您选择的单点登录应用程序(身份提供者)。

未来的术语

- 国内流离失所者=身份提供商

- SP=服务提供者

- SSO=单点登录

步骤1:打开SAML源配置窗口

重要的

在开始此过程之前,请注意用于访问安全控制台的主机名。由于SP URL和元数据是在首次访问Security Console时自动生成的,因此您必须确保此主机名保持一致继续访问控制台时。

如果用于访问Security Console的主机名在任何时候都发生了更改,那么您将需要使用原始主机名重新启动控制台或重新配置SAML身份验证源完全。

如果您的网络配置经常导致这种情况,请考虑根据下面详述的第5条指定一个基础实体URL覆盖。

- 打开安全控制台。

- 单击政府选项卡。

- 在“全局和控制台设置”窗口中,单击管理.

- 在“Security Console Configuration”界面,单击身份验证选项卡。

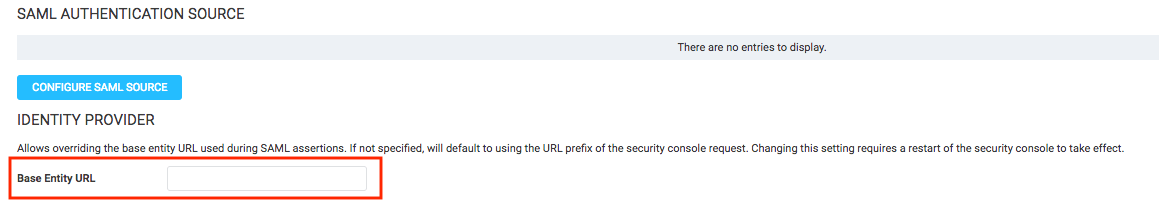

- 如果需要,请在提供的字段中指定基本实体URL。

- 在使用时,此URL将覆盖由初始Security Console请求自动生成的SP URL。

- 更改此设置需要重新启动控制台。

- 在“SAML认证源”下,单击SAML源配置按钮。

请注意

您只能定义一个SAML身份验证源。定义一个新的SAML源将覆盖当前的源定义(如果存在)。

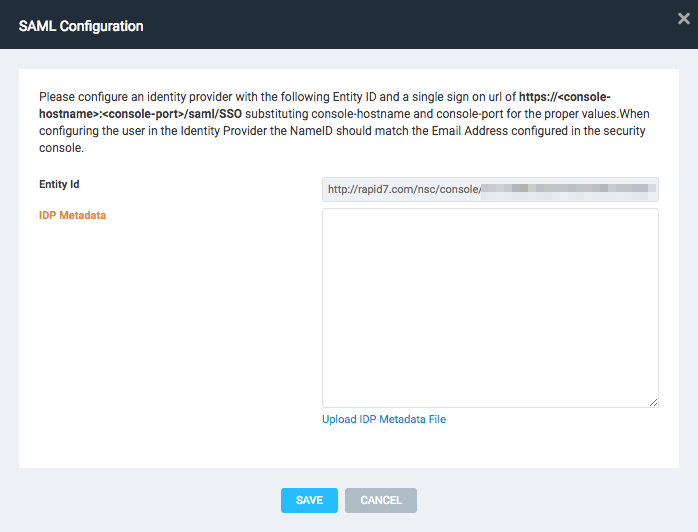

“SAML配置”窗口将提供SSO URL的模板版本和完整的实体ID。7.此时复制这两个值,因为它们是完成IdP配置所必需的。

步骤2:创建IdP应用

在一个单独的浏览器窗口中,导航到您想要使用的IdP。以下供应商可获得说明:

要求

您必须在IdP中拥有管理员权限才能完成此过程。

Okta

- 导航到您的Okta管理员仪表板并单击应用程序选项卡。

- 点击添加应用程序.

- 点击创建新应用.

- 指定“Sign on方法”为“SAML 2.0”。点击创建.

- 给应用程序命名,如果需要的话提供一个徽标。点击下一个.

- 在“Single sign on URL”字段中,粘贴从安全控制台复制的模板SSO URL。

重要的

一定要替换< console-hostname >和<控制端口>使用适当的值。

- 在“受众URI (SP实体ID)”字段中,粘贴从安全控制台复制的实体ID。

- 设置“名称ID格式”为EmailAddress.

- 设置“应用程序用户名”为电子邮件.

- 点击下一个.

- 点击完成.

- 导航到上签字选项卡的新配置Okta应用程序。

- 在“设置”下,单击视图设置说明.

- 滚动到“可选”部分。复制“IDP元数据”字段的内容。

将应用程序分配给用户

新配置的Okta应用程序必须分配给用户,用户才能访问它们:

- 导航到作业选项卡的Okta应用程序。

- 点击分配.

- 点击指定的人或分配组.

- 指定谁将有权访问应用程序。

重要的

注意这个屏幕上每个用户的电子邮件地址。所有被分配应用程序的用户必须在安全控制台中拥有一个与之匹配的电子邮件地址相对应的用户帐户。

成功!

继续步骤3当准备好了。

Centrify

- 导航到Centrify Admin Portal菜单并单击应用程序选项卡。

- 点击添加Web应用程序.

- 单击自定义选项卡。

- 滚动到“SAML”应用程序并单击添加.点击是的来确认。

提示

当所有必需字段都经过验证并分配了用户访问权限时,Centrify应用程序被认为是“部署”的。所有必要的配置步骤都将在这里列出的指定选项卡中完成。

保留此过程中未列出的任何字段或制表符的默认值或空白状态。

“设置”页面

- 命名和描述应用程序。

- 如果需要,提供一个标志。

“信任”页面

- 将“标识提供程序配置”设置为元数据.

- 设置“服务提供程序配置”为手动配置.这个操作将产生额外的字段。

- 在“断言消费者服务(ACS) URL”字段中,粘贴从安全控制台复制的模板SSO URL。

重要的

一定要替换< console-hostname >和<控制端口>使用适当的值。

- 在“SP实体ID /颁发者/听众”字段中,粘贴从安全控制台复制的实体ID。

- 将“收件人”字段留空,但要确保选中了“与ACS URL相同”框。

- 设置“NameID格式”为emailAddress.

- 点击保存.

- 返回到“身份提供程序配置”元数据部分并单击复制XML.

- 你也可以点击元数据文件下载作为稍后上载安全控制台的替代方法。

“用户访问页面

- 点击添加.

- 指定任何可以访问该应用程序的个人或团体。

重要的

注意这个屏幕上每个用户的电子邮件地址。所有被分配应用程序的用户必须在安全控制台中拥有一个与之匹配的电子邮件地址相对应的用户帐户。

“账户映射”页面

- 点击目录服务领域.

- 在“目录服务字段名”字段中输入

邮件. - 点击保存.

你的应用程序现在应该显示一个“部署”的状态。

成功!

继续步骤3当准备好了。

Active Directory联合服务3.0

- 在AD FS目录视图中,展开信任关系文件夹中。点击依赖方信托.

- 在“行动”,单击增加信赖方信任.

- 点击开始.

- “选择数据源”

- 选择手动输入有关依赖方的数据.点击下一个.

- “指定显示名称”

- 向依赖方信托提供显示名称。如果需要,可以在“Notes”字段中添加描述。点击下一个.

- “选择配置文件”

- 选择广告FS概要.该选项将在其描述中显式地列出SAML 2.0协议。点击下一个.

- “配置证书”

- 这里不需要配置。点击下一个.

- “配置URL”

- 检查启用对SAML 2.0 WebSSO协议的支持盒子。

- 在“依赖方SAML 2.0单点登录服务URL”字段中,粘贴从安全控制台复制的模板单点登录URL。点击下一个.

重要的

一定要替换< console-hostname >和<控制端口>使用适当的值。

- “配置标识符”

- 在“依赖方信任标识符”字段中,粘贴从安全控制台复制的实体ID。点击添加.

- 点击下一个.

- “现在配置多因素身份验证?”

- 此时不要启用。点击下一个.

- “选择发行授权规则”

- 选择允许所有用户访问该依赖方.点击下一个.

重要的

所有被授予访问依赖方信任的权限的用户必须在安全控制台中拥有相应的用户帐户和匹配的电子邮件地址。

- “准备好添加信任”

- 此时,您可以在向导中查看所有配置步骤。点击下一个当准备好了。

- “完成”

- 确保打开Edit Claim Rules检查框。点击关闭.

配置要求的规则

“编辑索赔规则”配置窗口应在完成依赖方信任过程后自动显示。如果没有,选择(或右键单击)您新的依赖方信任并单击编辑要求规定.

您将需要创建两个索赔规则来正确配置您的依赖方信任:

重要的

索赔规则必须按照正确的顺序配置。请确保您仔细地执行这些步骤。完成后请确认订单是否正确。

第一条规则:LDAP声明

- 在“发行转换规则”选项卡上,单击添加规则.

- “选择规则类型”

- 选择“发送LDAP属性作为索赔”。单击Next。

- “配置要求规则”

- 命名规则。

- 设置“属性存储”为活动目录.

- 设置“LDAP属性”为E-Mail-Addresses.

- 设置“外发索赔类型”为电子邮件地址.

- 点击完成.

第二条规则:给姓名发邮件

- 点击添加规则一次。

- “选择规则类型”

- 选择转换传入的索赔.点击下一个.

- “配置要求规则”

- 命名规则。

- 设置“传入索赔类型”为电子邮件地址.

- 设置“外发索赔类型”为名字标识.

- 设置“外发名称ID格式”为电子邮件.

- 确保传递所有索赔值被选中。

- 点击完成.

点击应用当您完成配置Claim Rules时。

元数据下载

Active Directory联合服务的元数据必须以XML文件的形式从直接链接下载。使用以下模板:

1

https:// < adfs-hostname > / FederationMetadata / 2007 - 06 / FederationMetadata.xml

- 替代

< adfs-hostname >使用适当的值。 - 打开一个新的浏览器窗口并搜索完整的元数据链接。

- 成功的连接将自动触发元数据XML文件下载。

成功!

继续步骤3当准备好了。

步骤3:完成SAML源配置

回到安全控制台的SAML配置窗口,执行以下步骤:

- 将上一步复制的IdP元数据粘贴(或通过XML上传)到相应的字段中。点击保存.

元数据在最初保存后是可视的吗?

如果您重新访问SAML源配置,以前保存的元数据将不可查看,因此,如果不完全替换元数据,就无法编辑元数据。但是,请记住,即使您看不到之前保存的元数据,它仍然存在。

如果您需要在任何时候替换元数据,则必须重新启动Security Console以使这些更改生效。

- 最后,单击保存再次确认外部身份验证源。

重要的

请不要跳过此步骤。为了使新的SAML源代码可用,必须保存整个“Security Console Configuration”页面。

步骤4:创建用户帐户

定义了外部身份验证源之后,现在必须为用户创建帐户。

- 单击政府选项卡。

- 在“用户”窗口,单击创建.所有需要的配置都将在一般选项卡。

- 给用户一个名字。

请注意

尽管SAML源代码没有使用来自该字段的信息,但Security Console仍然要求所有用户名都是惟一的。

- 从下拉列表中选择新的SAML身份验证方法。

- 为您的用户提供一个全名。

- 指定新用户的电子邮件地址。

提醒

此处指定的电子邮件地址必须与IdP中定义的相应用户帐户的电子邮件地址完全匹配。

- 密码字段将被禁用。

请注意

选择外部认证源时,禁用密码字段。安全控制台不控制或允许通过外部源身份验证的用户更改密码。

- 确保选中了“启用帐户”框。

- 点击保存当完成。

SAML配置完成!

您现在应该能够通过您选择的IdP访问安全控制台。