预定的取证

InsightIdr为您提供了使用计划的法医工作搜索和记录特定的恶意行为的能力。调度取证作业允许您使用取证作业搜索所选资产以检测可疑行为。您可以每天,每周,每月或在自定义时间范围内设置取证扫描计划。

取证工作允许您将注意力集中在特定的项目上,例如防火墙和DNS服务器。法医工作被用于进一步的背景调查。这些作业获取取证信息,如正在运行的进程、注册表项、已安装的服务等,以便您能够非常详细地了解问题资产上发生的情况。

安排法医工作

安排法医工作:

- 点击调查从左边的菜单。

- 从“调查”页面,点击安排取证链接。

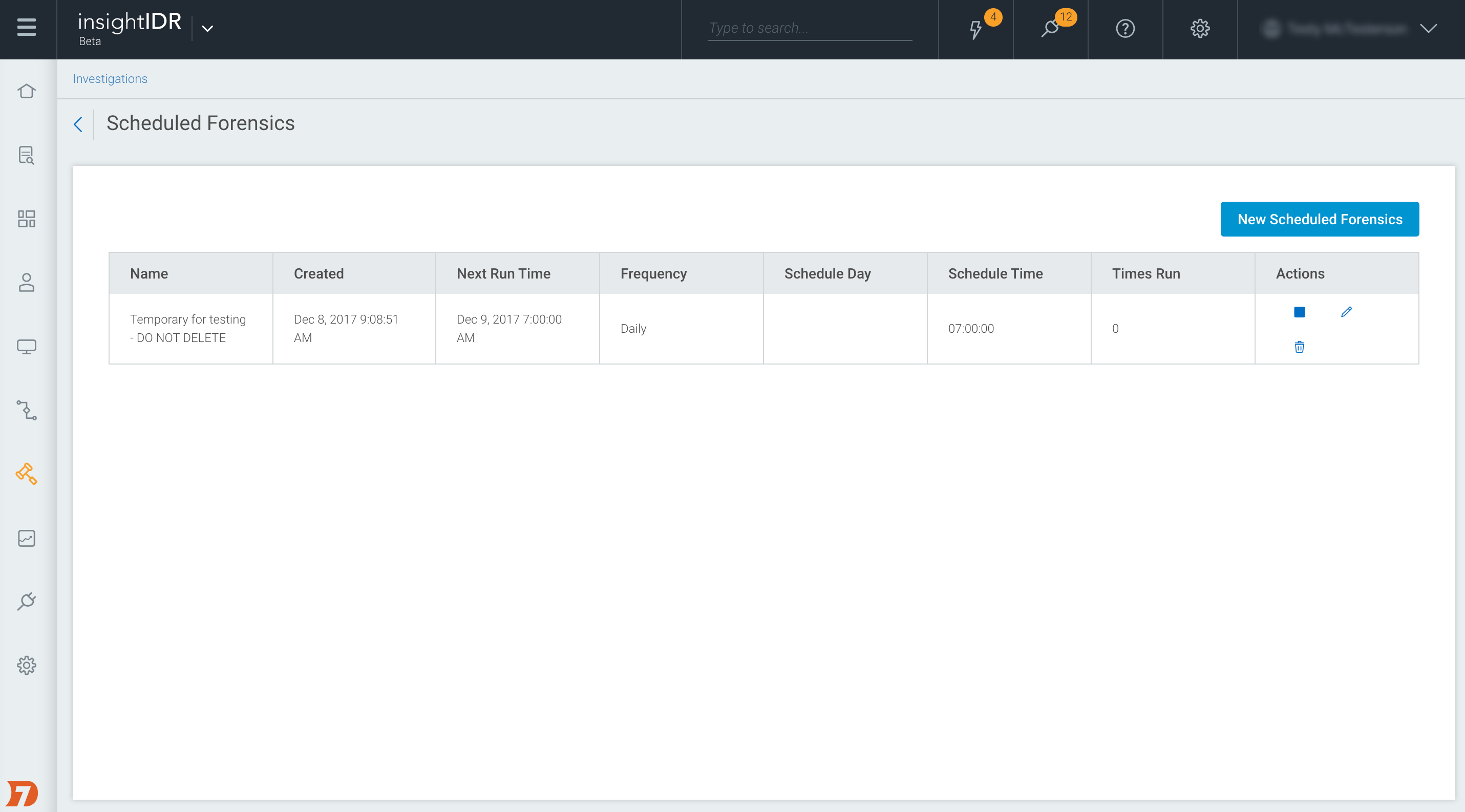

您将看到所有过去和正在运行的Forensics的表。您可以单击列以特定的方式对它们进行排序。

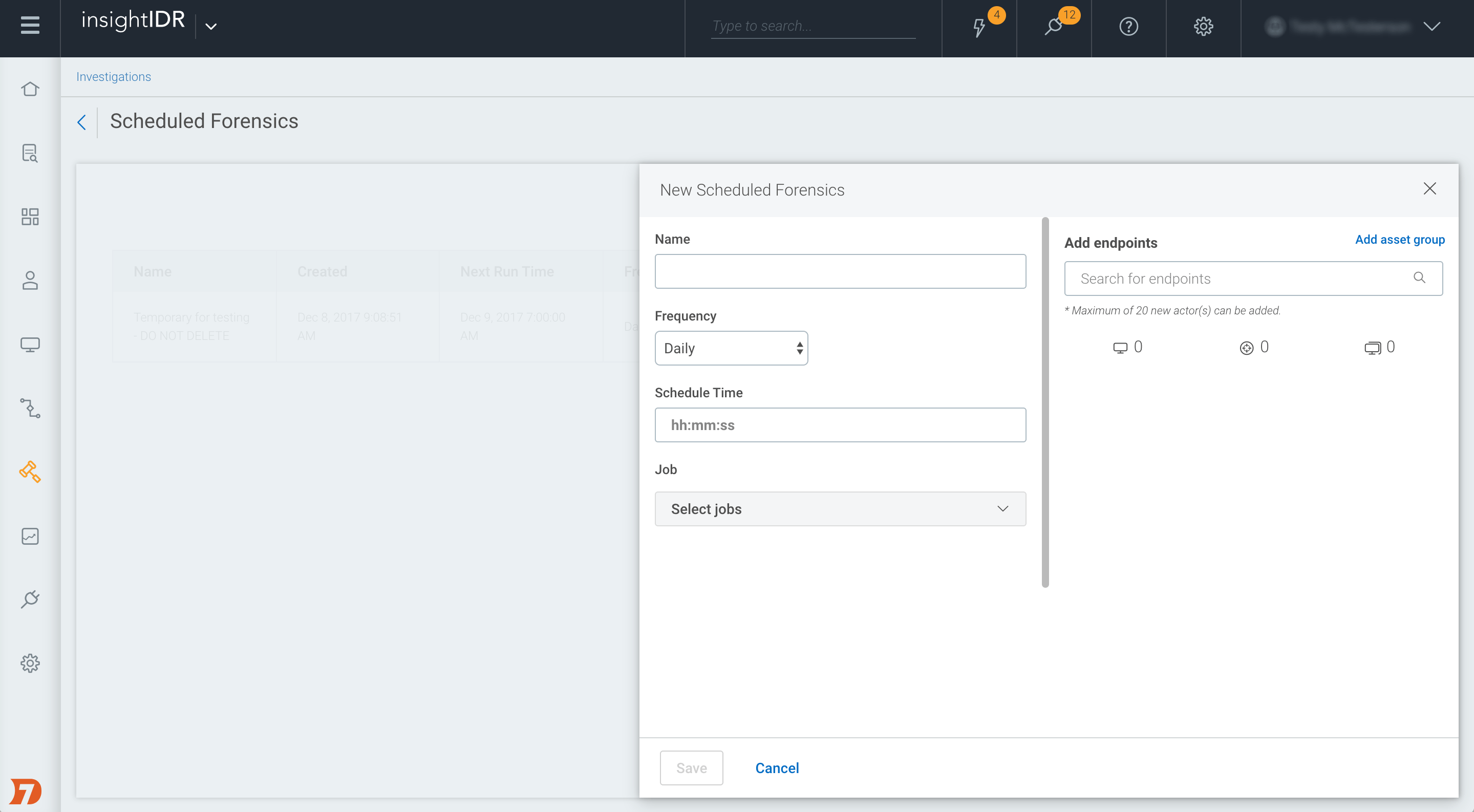

- 选择**New Scheduled Forensics **按钮。当出现“New Scheduled Forensics”界面时,在“Forensics name”字段中输入新增的Forensics名称。

- 输入资产以包含。列出在“资产”字段中键入几个字符后显示。

- 可选的选择添加资产组并配置这些单独的细节。

- 从“频率”下拉菜单中选择您想要调度Forensics的频率。

- 输入要在“计划时间”字段中运行取证的时间。使用hh:mm:ss格式。

- 从“作业”下拉菜单中选择作业。

- 选择要在Forensics中使用的作业参数。

- 点击时间表按钮。

计划的取证基于您选择的参数返回结果。以下屏幕截图显示来自计划的取证的结果。

管理取证

从计划的取消侦查表中,您可以恢复,停止,编辑或删除取证作业。

当你点击时铅笔图标要编辑取证作业,其详细信息从右侧的面板显示。您可以编辑作业的详细信息。

特定的法医工作

以下法医职位可供选择:

- ARP缓存

- 当前进程

- 安装的服务

- 目录条目

- DNS缓存

- 网络连接

- 注册表键

- 计划任务

- 用户会话

ARP缓存

此任务不接受参数。

当前进程

此作业检索当前在选定资产上运行的进程。它检索PID优先级、用户信息、目录句柄、令牌句柄、进程句柄、线程句柄、事件句柄、突变句柄、信号量句柄、窗口站句柄、桌面句柄、文件句柄、section句柄、密钥句柄、ALPC句柄、所有句柄、模块、签名检查、TCP over IPV4、TCP over IPV6、UDP over IPV4、UDP over IPV6。

用户信息

此参数显示该过程的所有者是谁以及其他帐户信息。

处理

句柄是一个描述符,该描述符打开以修改或访问资源;这是对该资源的引用。例如,如果进程打开注册表项,则它将其具有钥匙句柄。此外,它还可以对突变体,信号量和线程等工艺对应于其他几个打开的内核对象。

模块

在这种情况下,模块是一个动态库,该过程已加载或可执行文件的名称。

突变体

突变体是互斥锁的另一个名称,正式名称为互斥锁。它确保两个线程不能同时访问共享资源。通常,恶意软件会创建指定的互斥对象,我们可以查找这些互斥对象来显示恶意软件族之间的共性。

信号量

信号量确保只有这么多线程可以一次访问给定的资源。使用餐厅类比,允许在餐厅允许50人;之后,没有人可以进入,直到别人离开。换句话说,随时最多允许50人。

部分

部分是内存块,可以与其他进程共享或映射到文件。

高级本地程序调用(ALPC)

进程可以通过Advanced Local Procedure Call (ALPC)端口与各个子系统或进程通信。您可以将其视为本地远程过程调用(RPC)机制。

选择这项法医工作时:

- 在“PID”中输入进程ID (PID)。

- 在“父PID”字段中输入父PID。

- 检查适当的参数。

- 点击拯救计划取证按钮。

安装的服务

此作业检索有关已安装服务的信息。任务参数包括签名检查、允许INET SIG和安全信息。

签名检查

如果二进制文件/DLL被签名,InsightIDR将确保它是一个有效的签名。对于Windows,如果提供的dll和ex是由Microsoft签名的,则输出反映了这一点。

允许INET SIG.

此作业启用或禁用使用网络验证签名。如果该任务被禁用,InsightIDR只使用本地缓存进行吊销检查。

安全信息

这是为AR / IR人提供的技术标志。它使InsightIdr能够查看给定服务的所有访问和所有者信息。

目录条目

此作业检索有关指定目录的信息。有四个参数:路径、目录深度、最大文件大小和最小文件大小。

要选择此作业,请完成以下步骤:

- 在“path”字段中输入目录路径。输入-1,搜索所有目录。

- 在“目录深度”字段中输入目录深度。输入-1,搜索所有目录。

- 在“最大文件大小(MB)”字段中输入最大文件大小(以兆字节为单位)。

- 在“最小文件大小(MB)”字段中输入最小文件大小(以兆字节为单位)。

- 检查计算MD5散列复选框,以计算MD5哈希值。

- 检查计算sha - 1哈希表复选框如果需要计算SHA-1哈希。

- 点击拯救计划猎杀按钮以保存所做的更改。

DNS缓存

如果正在运行解析器服务,此任务将返回本地DNS缓存和本地A/CNAME记录解析。

该作业从不发出任何解析条目的出站请求,并且是硬编码的。此任务不接受参数。

网络连接

这个作业返回关于协议和系列版本的网络连接信息。作业参数都是网络信息、TCP over IPV4、TCP over IPV6、UDP over IPV4和UDP over IPV6。

注册表键

此作业解析指定的注册表hive以获取键。当代理作为系统服务安装时,HKEY_CURRENT_USER (HKCU)反映了这一点。如果用户想要查看用户的hive中的用户特定键,他们需要从根查询HKU / 而不是HKCU.原因是HKCU是一个指针,换句话说,是一个符号链接,指向访问注册表的对象,在我们的例子中,是访问代理的对象,即系统。这意味着HKCU实际上是指向港大/ < system-sid >而不是登录的用户。此作业还支持键路径中的正则表达式,因此用户无需了解确切的键路径名称。

此作业的参数是注册表项,搜索HKEY_CLASSES_ROOT,搜索HKEY_CURRENT_USER,搜索HKEY_LOCAL_MACHINE,搜索HKEY_LOCAL_MACHINE,搜索HKEY_USERS,搜索HKEY_CURRENT_CONFIG,递归深度和持久性。

要选择此作业,请完成以下步骤:

- 在“注册表项”域中输入注册表项。

- 检查相应的搜索根键参数复选框。

- 在“递归深度”字段中输入递归深度。输入-1,搜索全部。

- 例如,注册表键值格式为:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ \控制

- 例如,注册表键值格式为:

- 如果需要,请检查持续的复选框。

计划任务

此作业检索资产上的所有计划任务。此任务不接受参数。

用户会话

该作业枚举资产上的所有系统会话。作业参数为活动连接和远程连接。

对于Windows Vista - Windows Server 2008(及更高版本),用户只能在会话0中看到服务,然后用户将在后续会话中显示。这是正常的行为,微软将其作为安全修复程序实现,称为“会话0隔离”。