使用开源插件丰富警报数据

这使用开源插件丰富警报数据工作流程允许InsightIdr收集额外内容以丰富和进一步上下文化您的调查和警报。工作流程从您的调查中获取证据,并使用第三方,开源工具和插件来获取可能有用的更广泛的信息。

提示-配置警报触发器

该工作流旨在适应InsightIDR中的几乎所有用户行为分析(UBA)警报,并能够丰富警报数据,只要有效输入可用。作为最佳实践,Rapid7强烈建议您配置此工作流,使用警报触发所以当你第一次展开调查时你就能看到浓缩的结果。

InsightIDR和InsightConnect -更好的在一起

这使用开源插件丰富警报数据工作流是安全信息和事件管理(SIEM)和安全编排和响应(SOAR)系统如何协同工作以处理在您的环境中出现的安全问题的一个主要例子。在查看本文档以了解工作流细节和配置说明时,请考虑SOAR如何融入您的安全流程和实践。当涉及到威胁响应时,将您的安全团队目前必须手动执行的一些步骤自动化,将极大地提高他们的效率。

一起使用,Insightidr和Insightconnect可以帮助促进这些有效的安全流程和实践。为此,迅速提供了一个实际剧本指导详细说明了通用工作流用例的示例。

请记住,警报浓缩只是您可以采取的第一步,以激励您的事件反应程序。如果想进一步自动化增强警报数据显示的自定义安全操作,可以使用以下命令Insightconnect..

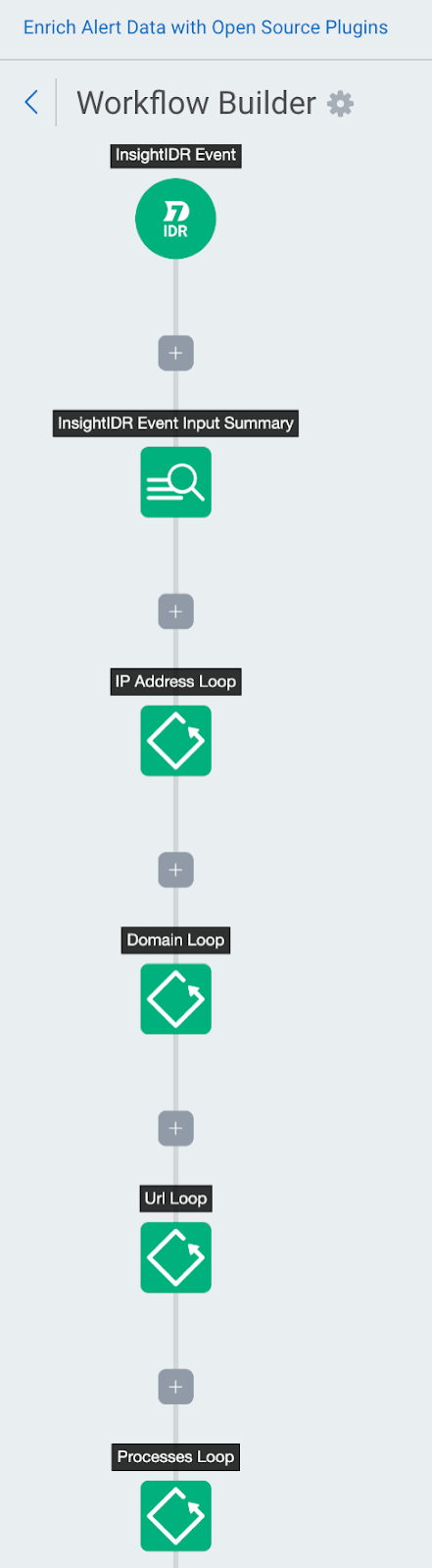

这个浓缩工作流程是如何工作的

工作流从InsightIDR警报中获取数据,并将此信息发送给Insight Orchestrator,以便InsightConnect进行处理。然后工作流按顺序通过以下任务运行数据:

提示

工作流程将尝试在启动时使用这些类别的任何和所有警报指示符。工作流不需要从所有四个类别运行的输入。

以下免费和开源插件执行数据充实:

插件 |

描述 |

|---|---|

Unshorten URL |

攻击者经常用简单的缩写变体混淆url,以误导调查人员。Unshorten URL插件试图反转此操作。如果插件成功,或者原始URL没有被缩短,工作流将把得到的域子字符串发送到Whois插件,如表所示。 |

ExtractIt |

解压缩插件从完整的URL解析出域子字符串,以准备域分析。 |

CYMRU - MHR团队 |

这个插件查找文件或哈希在恶意软件哈希注册表的团队Cymru。 |

挖 |

Dig插件执行DNS正向和反向查找。 |

域名查询服务 |

如前所述,此插件使用Linux Whois客户端查询域名或IP地址,针对WHOIS服务器中存储的注册服务器进行查询。 |

工作流的每个循环处理不同的警报细节,并打印工件以显示每个循环的结果。

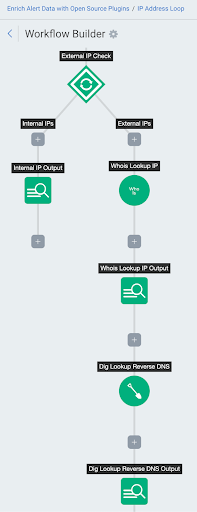

IP地址查找循环

“IP地址循环”使用WHOIS和DIG InsightConnect插件来收集InsightIdr警报找到的IP地址的数据。

首先,环路通过a运行IP地址域名查询服务查找,然后打印IP地址以下内容的工件:

- CIDR

- 网络名称

- 网络类型

- 网络范围

- 物理地址

- 城市

- 状态

- 邮政编码

- 国家

- 注册日期

- 返回注册日期少于7天的警报日期通常是高度可疑的,需要IP封锁的考虑。

- 更新日期

- 组织

- 组织名称

- 组织技术人员电子邮件地址

- 组织技术人员电话号码

- 组织滥用电子邮件地址

- 组织滥用电话号码

接下来,循环使用Dig通过反向DNS查找运行IP地址,然后打印一个带有Dig查询细节的工件。

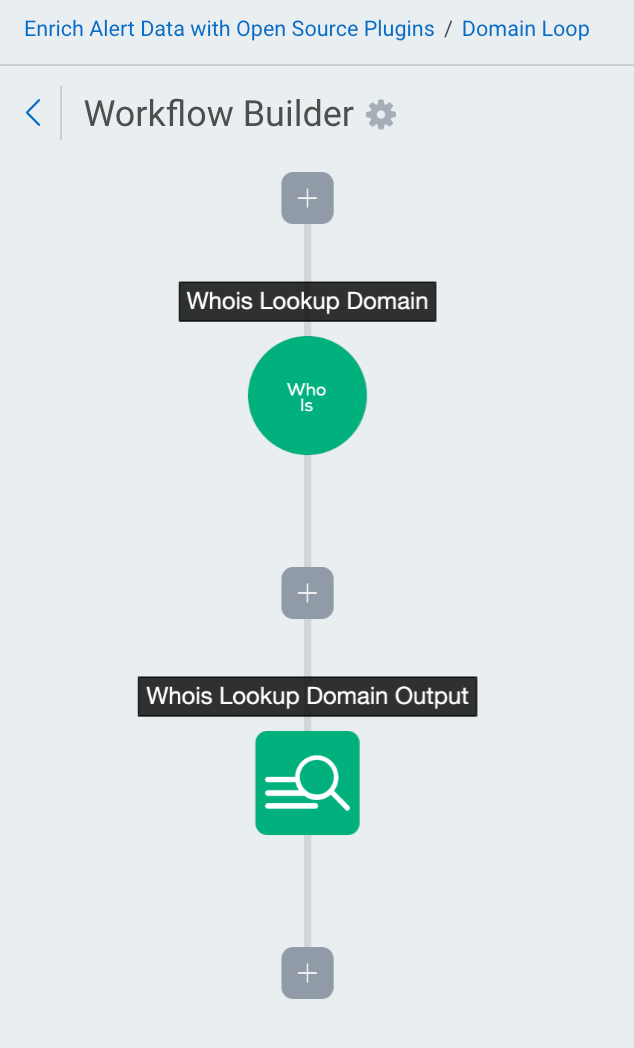

域循环

“域循环”使用WHOIS插件来收集InsightIdr警报找到的域上的数据。然后,工作流程打印包含每个域的以下详细信息的工件:

- 的名字

- DNSSEC

- 域名注册商

- 名称服务器

- 更新日期

- 创建日期

- 与IP地址查找循环返回的注册日期类似,返回的创建日期距离警报日期不到7天,通常是高度可疑的,需要考虑IP阻塞。

- 域状态

- 注册人国家代码

- 注册网址

- 截止日期

- 注册人的名字

- 注册IANA ID

- 注册表域ID

- 域名服务器

- 注册商滥用联系邮件

- 登记员滥用联系电话号码

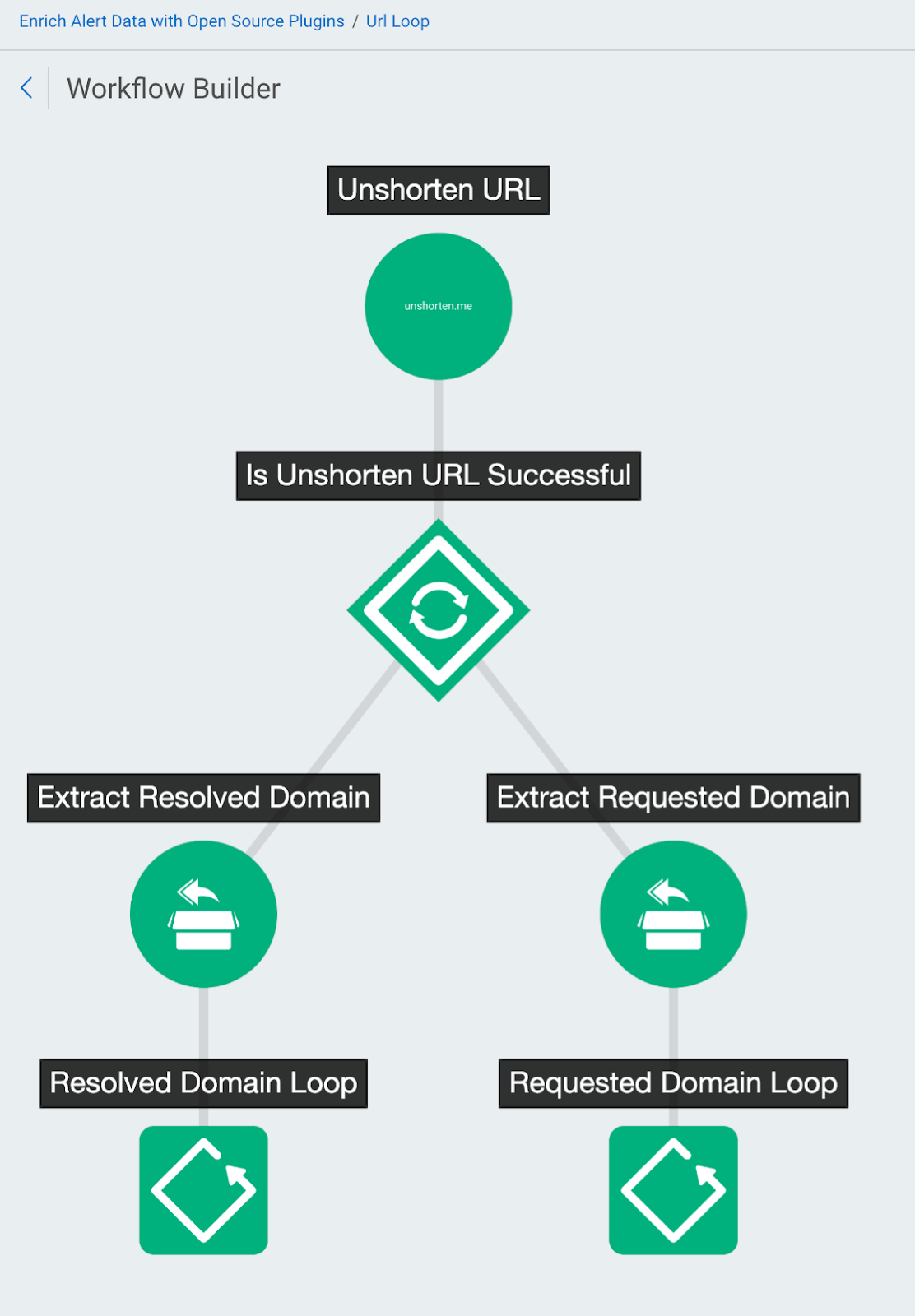

URL循环

“URL循环”检查InsightIDR警报找到的URL,然后循环循环URL以将URL循环到其全文。循环将检查URL域的未等级URL,以提供丰富的分析。

评估URL后,提取URL域,并使用Whois插件收集域数据。然后,工作流程打印包含每个域的以下详细信息的工件:

- 的名字

- DNSSEC

- 域名注册商

- 名称服务器

- 更新日期

- 创建日期

- 与IP地址查找循环返回的注册日期类似,返回的创建日期距离警报日期不到7天,通常是高度可疑的,需要考虑IP阻塞。

- 域状态

- 注册人国家代码

- 注册网址

- 截止日期

- 注册人的名字

- 注册IANA ID

- 注册表域ID

- 域名服务器

- 注册商滥用联系邮件

- 登记员滥用联系电话号码

过程循环

“进程循环”吸收在InsightIDR警报中找到的进程列表,然后循环所发现的每个进程的散列内容。嵌套的“哈希循环”与Team Cymru MHR插件运行查找,收集进程的每个哈希的以下细节:

- 哈希

- 散列算法/类型

- 查找结果

- 抗病毒检测百分比

- 最后一次看到时间戳

- 响应代码

请注意

作为一般准则,返回值为200(意味着成功找到了进程)的响应代码和返回的最后一次见到的时间戳(时间戳小于7天)表明进程高度可疑。

如何配置此工作流程

您可以创建Alert Triggers来为某些警报自动运行此富集工作流,或者直接从调查中手动运行富集工作流。

要为富集工作流配置警报触发器,请执行以下操作:

看到警报触发页的概述信息和配置说明。

要手动运行富集工作流,请执行以下操作:

- 从您的InsightIdr主页,选择调查从左边的菜单。

- 展开所需的调查。您将看到涉及用户的事件的时间轴。

- 单击采取行动按钮。“采取行动”面板出现。

- 从“选择动作类别”下拉列表中,单击浓缩的工作流.

- 从“选择要采取的自动化操作”下拉菜单中,单击使用开源插件丰富警报数据.点击继续.

- 接受多个对象的工作流显示为灰色标记。将鼠标悬停在此标记上,查看工作流接受哪些对象作为输入。由于该工作流接受多种输入类型,因此它将显示这个灰色标记。

- 如果您正在配置一个新的工作流,请确保您选择的模板版本使用开源插件丰富警报数据.模板由工作流名称旁边的一个小Rapid7标志表示。

- 给您的工作流起一个名字。

- 为每个工作流的插件选择连接。点击继续准备好了。

- 配置InsightIDR将传递给工作流的细节以进行充实。您可以从每个显示的下拉菜单中选择适用的数据点。

- 点击采取行动当完成。

当流程完成时,工作流事件将出现在调查时间轴上。