检查

您可以通过多种方式将Check Point Firewall数据发送到InsightIDR: syslog、日志聚合器或传统的OPSEC LEA。无论您决定如何配置它,InsightIDR还将支持从Check Point解析JSON。

发送到Syslog

对于R80及更高版本,您可以使用syslog将数据从Check Point发送到InsightIDR。这种配置比OPSEC LEA简单得多,如果您使用的是最新版本,则推荐使用这种方式。

您必须启用和配置Check Point防火墙以将syslog发送到服务器。遵循指示:https://community.checkpoint.com/t5/Logging-and-Reporting/R80-20-M1-Logging-And-Monitoring-Admin-Guide/m-p/40311#M2941

当配置Syslog属性时,请确保选择syslog.从“版本”下拉列表。

使用Syslog时,InsightIdr将解析以下日志类型:

- 防火墙

- VPN

- 进入认证

- Web代理

- id

- 先进的恶意软件

如何在InsightIDR中配置该事件源

- 从仪表板中选择数据收集在左手菜单上。

- 当出现“数据采集”页面时,单击设置事件源下拉选择添加事件源码.

- 从“安全数据”部分,单击防火墙图标。出现“添加事件源”面板。

- 选择收集器和事件源。如果需要,还可以命名事件源。

- 选择时区与事件源日志的位置匹配。

- 选择发送未经过滤的日志.

- 配置您的默认域和任何高级事件源设置.

- 选择监听网络端口作为您的集合方法。

- 输入您在检查点智能仪表板中定义的端口。

- 选择一个协议。可以选择加密事件源,如果选择TCP通过下载RAPID7证书.

- 点击节省.

ArcSight日志聚合器

InsightIDR现在接受来自ArcSight的CEF格式的日志。你可在此浏览基金格式:https://community.softwaregrp.com/t5/ArcSight-Connectors/ArcSight-Common-Event-Format-CEF-Implementation-Standard/ta-p/1645557

如何在InsightIDR中配置该事件源

- 从仪表板中选择数据收集在左手菜单上。

- 当出现“数据采集”页面时,单击设置事件源下拉选择添加事件源码.

- 从“安全数据”部分,单击防火墙图标。出现“添加事件源”面板。

- 选择收集器和事件源。如果需要,还可以命名事件源。

- 选择时区与事件源日志的位置匹配。

- 选择发送未经过滤的日志.

- 配置不活动超时阈值(分钟)。

- 选择日志聚合器并选择一家.指定ArcSight的端口并选择要使用的协议。

- 可以选择加密事件源,如果选择TCP通过下载RAPID7证书.

- 选择节省.

OPSEC LEA

OPSEC LEA (Log Export API)允许InsightIDR从基于OPSEC SDK的Check Point设备提取日志,而不是从端口转发日志到InsightIDR。点击这里阅读更多信息:https://www.fir3net.com/Firewalls/Check-Point/a-quick-guide-to-checkpoints-opsec-lea.html

默认情况下,OPSEC LEA监听设备(OPSEC LEA服务器)上的TCP/18184端口,该端口将包含您的日志。然而,这是可定制的。然后,OPSEC LEA客户端连接到18184并提取日志。您需要确保端口tcp/18184在防火墙或smart center conf文件上是允许的,因为它是默认禁用的。

检查点是要配置的更困难的事件源之一。必须安装在Windows收集器上,需要几个复杂的步骤:

- 配置InsightIDR采集器

- 配置OPSEC LEA

- 创建OPSEC LEA应用程序

- 设置Collector鉴权的一次性密码

- 识别DN

- 收集SIC DN

- 出口证书

- 启用LEA服务器

- 在InsightIDR中配置检查点

1.配置InsightIDR采集器

在Windows Collector上安装Visual c++ Redistributable应用程序。

这不能安装在Linux或Mac上

此应用程序是事件源工作所必需的。这些档案可在此下载:http://www.microsoft.com/en-us/download/details.aspx?id=30679.

重要的:选择vcredist_x86.exe文件,即使收集器是64位系统。安装额外的dll并重新启动计算机。

然后配置OPSEC LEA客户端将连接到18184中并拉动日志。

2.配置OPSEC LEA

- 获取OPSEC SDK在这里:https://supportcenter.checkpoint.com/supportcenter/portal?eventSubmit_doGoviewsolutiondetails=&solutionid=sk63026.

- 下载opsec sdk 6.0 for windows并找到

OPSEC_SDK_6.0.WIN32.tar.gz文件。 - 提取它。

- 找到

opsec_pull_cert.exe并将其复制到Collector主机的任何位置。

3.创建OPSEC LEA应用

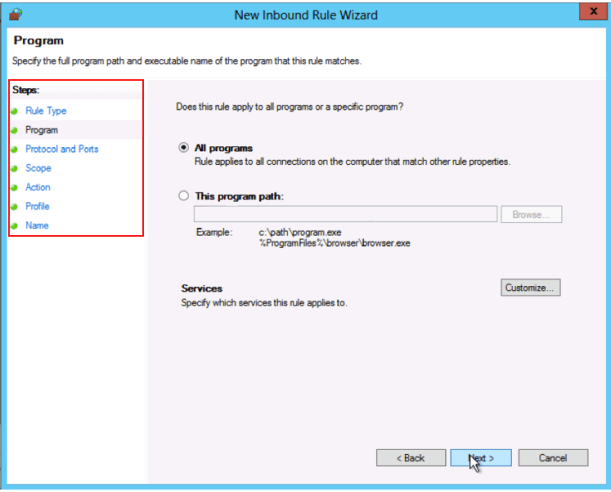

- 在“OPSEC LEA”和“Applications”选项卡中创建一个OPSEC LEA对象。

- 从仪表板转到新增>更多>服务器.

对于版本R80,路径略有不同。

- 然后去OPSEC应用>应用。

- 点击OPSEC应用程序从新下拉菜单。

- 在“OPSEC应用程序属性”框中,在“名称”字段中为应用程序输入一个容易记住的名称,以便在InsightIDR中进行后续配置。

- 在“应用程序属性”下,将“供应商”字段保留为用户定义。

- 选择lea从“客户端实体”列表。

- 在“Host Node”对话框的“Name”字段中输入InsightIDR-Collector。

- 在“IP地址”中输入IP地址。

- 单击好吧按钮以保存创建的主机。

4.设置“采集器鉴权一次密码”

在OPSEC配置属性中,单击沟通.您需要为Collector设置一个一次性密码,以便向Check Point进行身份验证。

- 在“一次性密码”字段中输入您的密码。

- 在“确认一次性密码”字段中重新输入密码。

- 单击初始化按钮。

- 单击关闭按钮。

创建密码后,“信任状态”字段将显示信任状态,如“初始化但信任未建立”。当从收集器到检查点防火墙建立通信时,它会建立。

5.识别DN

opsec应用程序是创建的。您可能需要识别对象的DN。去做这个:

- 去对象资源管理器>服务器> OPSEC应用。

- 单击编辑按钮。

对于版本R80,路径略有不同。

- 注意到DN。

- 单击。保存配置好吧按钮。

- 在您的规则库中添加一个规则,以允许InsightIDR收集器通过您在前面步骤中选择的TCP端口连接到防火墙或管理站。

- 在下一节中导出证书之前,确认已保存该规则。

6.收集SIC DN

在“SmartDashboard”中,双击网络对象>检查点.选择CMA你之前提到的例如,cn = cp_mgmt,o = cma1..hipfr8。.

7.出口证书

- 在您的收集器上,打开一个命令提示符并浏览到您放置的位置

opsec_pull_cert.exe先前复制到收集器上的文件。 - 使用命令行工具将OPSEC服务器证书合并到InsightIDR中,允许两个系统进行通信。

使用如下命令导出证书:Opsec_pull_cert.exe -h host -n name -p password [-o output file]说明地点:

宿主为Check Point服务器地址;这通常是你的检查点管理站的名字是上一步中使用的文件名(给OPSEC应用程序的应用程序名称)密码是你的一次性密码吗- 输出文件名为of

opsec.p12

例如,Opsec_pull_cert.exe -h 10.100.100.101 -n上一步使用的文件名-p myonetimepassword -o opsec.p12

- 不再在收集器上创建“检查点配置文件夹”。您必须在安装Collector的以下位置手动创建它apid7 >采集器>检查点配置。

- 注意文件夹和应用程序名称是区分大小写的。

- 此外,在

checkpoint-config,为在前面步骤中命名为OPSEC应用程序的应用程序创建一个文件夹。- 例如,如果您将文件夹命名为“Rapid7”,您将创建标题为“Rapid7”的文件夹。

- 移动

opsec.p12文件到刚才创建的目录:C:\{InsightIDR安装目录}\checkpoint-config\{应用程序名称}\应用程序名称与名称参数匹配opsec_pull_cert.exe命令。

8.启用LEA服务器

执行以下步骤使LEA服务器允许防火墙与收集器对话。这在默认情况下是禁用的。你需要编辑fwopsec.conf文件,它驻留在$ fwdir / conf目录,或驻留在% FWDIR % \ conf \在Windows上目录。

- 找到以下行:

# lea_server auth_port 18184# lea_server端口0 - 更改行读取如下(如果缺少行,将它们添加到文件中):

lea_server auth_port 18184lea_server auth_type ssl_ca.

注意:根据Check Point的版本,您可能需要指定auth_type作为sslca没有_:.例如,lea_server auth_type sslca

9.使用OPSEC LEA在InsightIDR中配置检查点

- 从仪表板中选择数据收集在左手菜单上。

- 当出现“数据采集”页面时,单击设置事件源下拉选择添加事件源码.

- 从“安全数据”部分,单击防火墙图标。出现“添加事件源”面板。

- 选择收集器和事件源。如果需要,还可以命名事件源。

- 选择时区与事件源日志的位置匹配。

- 选择发送未经过滤的日志.

- 配置您的默认域设置想要查询更多的信息。

- 选择**OPSEC LEA **作为您的收集方法。你将需要以下信息:

- IP地址

- 端口(身份验证LEA服务器的)

- OPSEC应用程序名称

- 应用程序SIC名称

- 服务器SIC名称

- 点击节省.

OPSEC LEA故障排除

安装Visual c++ Redistributable

如果事件源与错误消息检查点Lea引擎出现意外终止,则需要在运行收集器的计算机上安装额外的文件以支持检查点事件源。

这些档案可在此下载:http://www.microsoft.com/en-us/download/details.aspx?id=30679.

重要的:选择vcredist_x86.exe文件,即使收集器是64位系统。安装额外的dll并重新启动计算机。检查点事件源现在应该能够连接到检查点防火墙。

直接调用检查点可执行文件

如果检查点事件源继续遇到错误,则调用负责直接连接到检查点的可执行文件。该可执行文件将在felix-cache目录下编号较高的包中找到:

C: \ {InsightIDR安装目录}\ felix-cache \包{XX} \ \ opsec \ checkpoint-lea-win-exe.exe数据

其中是felix-cache目录中的高编号包,其中包含opsec子目录。该可执行文件需要调用一些参数来连接到Check Point服务器:

文本

1

C:\{InsightIDR安装目录}\felix-cache\bundle{XX} \data\opsec\checkpoint-lea-win-exe "lea_server" "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " "{application SIC name}" " " "{application SIC name}" " " "{application SIC name}" " " "

例如,替换这些:

- 与C:\Program Files\rapid7\InsightIDR

- 束与bundle45

- 与CN = InsightIDR, O = fwmgmt.myorg.org.ab12cd

- 使用C:\ Program Files \ Rapid7 \ InsightIdr \ CheckPointConfig \ Insightidr \ Opsec.p12

- 与10.100.100.101

- 与18184年

- 与cn = cp_mgmt, o = fwmgmt.myorg.org.ab12cd

将导致以下命令:

文本

1

C:\ Program Files \ Rapid7 \ InsightIdr \ Felix-Cache \ Bundle45 \ Data \ Opsec \ Checkpoint-Lea-Win-Exe.exe

2

“lea_server”“cn = InsightIdr,o = fwmgmt.myorg.org.ab12cd”“C:\ Program Files \ Rapid7 \ InsightIdr \ checkpoint-config \ InsightIdr \ Opsec.p12”10.100.100.101“”18184“”SSLCA““cn = cp_mgmt,o = fwmgmt.myorg.org.ab12cd”1“

如果EXE返回没有错误,请在与Check Point可执行文件相同的文件夹中查找opsec-debug.log文件。此文件包含错误的详细诊断信息。

如果文件包含以下错误::

文本

1

2

[OpsecDebug]PM_session_init: given session O(CN= userinsight,O=fwmgmt.myorg.org.ab12cd; CN= cp_mgmt,oo=fwmgmt.myorg.org.ab12cd;18184;lea)。

3.

[opsecdebug] pm_policy_query:输入会话o(cn = medererInsight,o = fwmgmt.myorg.org.ab12cd; cn = cp_mgmt,oo = fwmgmt.myorg.org.ab12cd; 18184; Lea)。

4

[OpsecDebug]PM_policy_query: rule found (ME;cn=cp_mgmt,oo=fwmgmt.myorg.org.ju2ahc;18184;lea;sslca(1/1))。

5

[OpsecDebug] PM_policy_query:成功完成。第一个方法= sslca

6

[OpsecDebug] PM_policy_choose:成功完成。选择:否认。

7

[OpsecDebug] policy_choose:选择失败了。

8

[OpsecDebug]sic_client_negotiate_auth_method:策略选择失败。

9

[OpsecDebug]fwasync_mux_in: 360: handler返回错误

10.

[OpsecDebug]sic_client_end_handler: for conn id = 360

11.

[OpsecDebug]opsec_auth_client_connected: connect failed (119)

更新第13页描述的fwopsec.conf文件,以使用auth_type ssl_ca,之后文件将读取:

lea_server auth_port 18184lea_server auth_type ssl_ca.

其他常见错误

如果调试日志中出现如下错误:

文本

1

[OpsecDebug] fw_VerifySigned:不支持的算法

2

[OpsecDebug]fwCRL_good_for_cert: signature verification failed: -3 .日志含义

3.

[OpsecDebug]sslca_check_crlreq_make_answer:获取crl失败

- 检查看看你是否在他们的检查点上运行R80或更大。

- 如果是,根据Check Point支持,R80默认使用sha256哈希。

- 要使应用程序连接到R80基础设施,强制cpca颁发如sk103840所示的sha1证书(Check Point Internal CA (ICA)中的SHA-1和SHA-256证书)。

请查看这个链接获取更多信息:https://supportcenter.checkpoint.com/supportcenter/portal?eventSubmit_doGoviewsolutiondetails=&solutionid=sk103840.

这个sk特别处理安装后或升级后的指令,在任何其他配置完成之前。要在以后任何时候更改cp_mgmt证书,请在获取第三方OPSEC服务器证书时参考sk110559(“Bad certificate - SIC error 301 for lea”)错误,该错误有关于SMS和MDS的说明。

您还可以尝试以下步骤来配置R80+检查点:

- 删除SmartConsole中的Old Opsec对象

- 将CP管理的内部CA更改为使用SHA1签名发出证书:

- 在专家模式命令行:" cpca_client set_sign_hash sha1 "

- 在SmartConsole中创建新的OPSEC对象(遵循Rapid7指南)

- 在CP MGMT服务器和Rapid7收集器之间创建SIC(获取证书)。

- Opsec_pull_cert.exe

- CP管理上的内部CA更改为使用sha256签名颁发证书

- 在专家模式命令行:" cpca_client set_sign_hash sha256 "

- 修改fwopsec.conf以包含以下内容:

1

lea_server auth_port 18185

2

lea_server auth_type sslca

- 在收集器上放置证书(按照RAPID7指南进行操作

- 在Rapid7 InsightIDR web界面设置详细信息。

注意:使用标准OPSEC端口18184时可能会出现一些问题;请用18185代替。

意外错误”终止”

如果您在事件源页面上收到错误:

- 使用Check Point LEA可执行文件检查设置并生成错误日志

- 这必须在Collector本身(基于Windows)上运行,并且需要Visual Studio的DLL

在收集器服务器上安装Visual Studio Redistributable Vcredist_x86.exe。Microsoft Link在此处:http://www.microsoft.com/en-us/download/details.aspx?id=30679.

注意:在某些情况下,32位版本必须安装在64位操作系统上。

- 执行如下命令:

cd C:\Program Files\rapid7\ UserInsight \ felix-cache \ bundle43 \数据- 注意:对于你的安装,Bundle名称可能与上面的示例不匹配。它通常是最后一个包。

- 运行以下命令,但是使用正确的OPSEC SIC名称等进行替换。实体SIC名称区分大小写。

文本

1

OPSEC \ Checkpoint-Lea-Win-EXE.EXE“LEA_SERVER”“CN = USER_INSIGHT,O = FWMGMT.XXX.ORG.XXX”“C:\ Program Files \ Rapid7 \ UserInsight \ CheckPoint-Config \ User_Insight \ Opsec.p12”“10.1.1.4”“18184”“sslca”cn = cp_mgmt,o = fwmgmt.xxx.org.xxx“1”

- 使用

cd命令导航到文件所在的文件夹(通常为C:\Program Files\rapid7\InsightIDR\ felix-cache\bundle45\data\opsec),并在上面的提示符中运行命令。在同一个文件夹中,您现在应该能够看到和检查由上述命令生成的opsec-debug.log文件。 - 搜索一个标题为“lea的SIC错误:客户端无法选择身份验证方法”的错误。

- 如果出现这个错误,那么编辑“fwopsec.conf”文件,并将auth_type改为“ssl_ca”,如下所示的auth_port条目如下所示:

1

lea_server auth_port 18184

2

lea_server auth_type ssl_ca.

注意:如果你正在使用R77.20,你必须指定auth_type作为sslca作为lea_server auth_type sslca8.您可以通过尝试通过端口18184 telnet到检查点来确定auth_type设置是否有效。如果无法telnet到18184端口,则使用的auth_type设置是错误的。9.纠正auth_type,然后停止并重启Check Point服务器。

通过独立的日志服务器收集日志

虽然检查点管理站可以同时作为检查点日志服务器,但这两个角色通常托管在不同的服务器上。如果您有一个用于日志服务器的独立服务器,您还需要以下信息,这些信息来自Check Point的知识库。

解决方案

请按照以下步骤将OPSEC LEA连接到日志服务器/域日志服务器:

- 按照OPSEC软件提供的文档在OPSEC LEA和安全管理服务器/域管理服务器之间建立LEA连接。这包括定义OPEC LEA对象、创建SIC密码和提取opsec。从安全管理服务器/域管理服务器中获取p12文件。

- 在SmartDashboard中,选择“策略”菜单->安装数据库…,选择“日志服务器/域日志服务器”对象。

- 在OPSEC软件上编辑OPSEC LEA配置,将lea_server_ip指向日志服务器/域日志服务器的IP地址。

- 编辑OPSEC LEA配置以反映日志服务器/域日志服务器的CN:而不是

lea_server opsec_entity_sic_name“cn = cp_mgmt,o = management..Mxxxxx它应该显示lea_server opsec_entity_sic_name“CN = < LOG_SERVER_NAME >, O =管理. . xxxxx” - 重新启动OPSEC LEA连接。

您的事件源配置需要如下所示,其中IP地址是录音服务器(不是管理站)的地址,服务器SIC名称是录音服务器的名称

VPN用户-机密日志问题

如果您使用的是校验点作为防火墙和VPN,则可能会注意到LEA配置替换了具有字符串的日志字段,例如机器名称或用户,如* * * * * *机密.这将阻止InsightIDR将VPN活动与用户关联,从而限制检测和调查事件的能力。

改变:

- 进入“LEA”权限。

- 更改读取日志的权限显示所有日志字段。

当OPSEC LEA服务器对象启用“隐藏所有机密日志字段”时,机密日志字段为:

- 源机器的名字

- 用户

- 源用户名

- 用户显示名称

- 源用户组

- 目标机器名称

- 目标用户名

- 用户DN.

- 发送方

- DLP接受者

- UserCheck消息给用户

- 用户组

- 源机器组

- 描述

额外的帮助

有关更多信息,请参阅检查点的故障排除指南在这里.

你也可以在这里阅读IBM QRadar的故障排除指南:https://www-01.ibm.com/support/docview.wss?uid=swg22012801.